AWS NAT Instance vs NAT Gateway:比較ガイド

📋 エグゼクティブサマリー

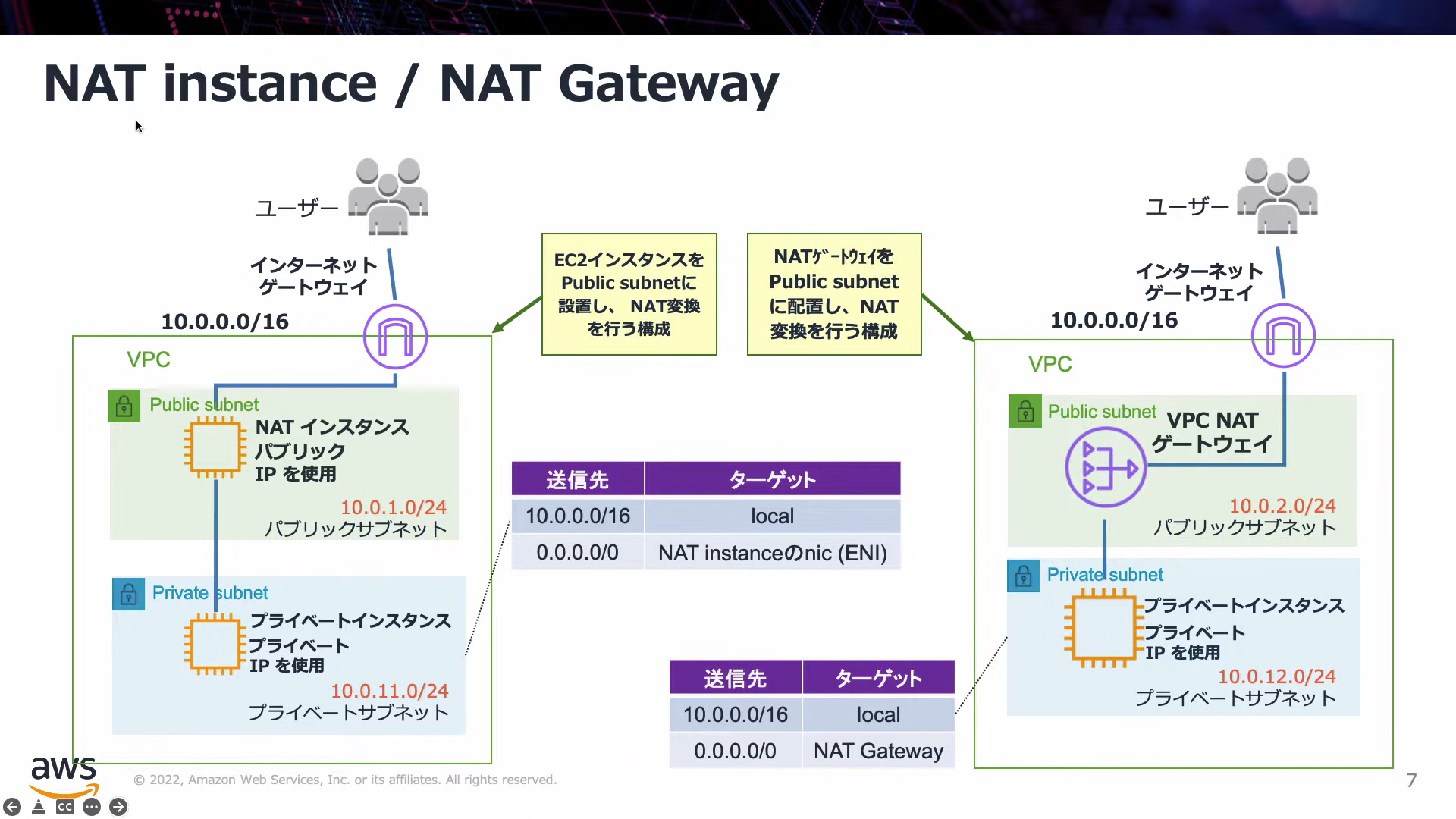

AWSプライベートサブネットからのインターネット出力通信を実現する2つの主要ソリューション、NAT InstanceとNAT Gatewayの包括的比較分析を行います。画像に示された最新の機能比較データに基づき、最適な技術選択指針を提供します。

⚡ 速報結論:

- 本番環境: NAT Gateway(高可用性・自動運用)

- 開発・実験環境: NAT Instance(コスト効率・柔軟性)

-

厳格セキュリティ要件: NAT Instance(詳細制御・監査対応)

🔍 公式機能比較マトリックス

基本機能比較

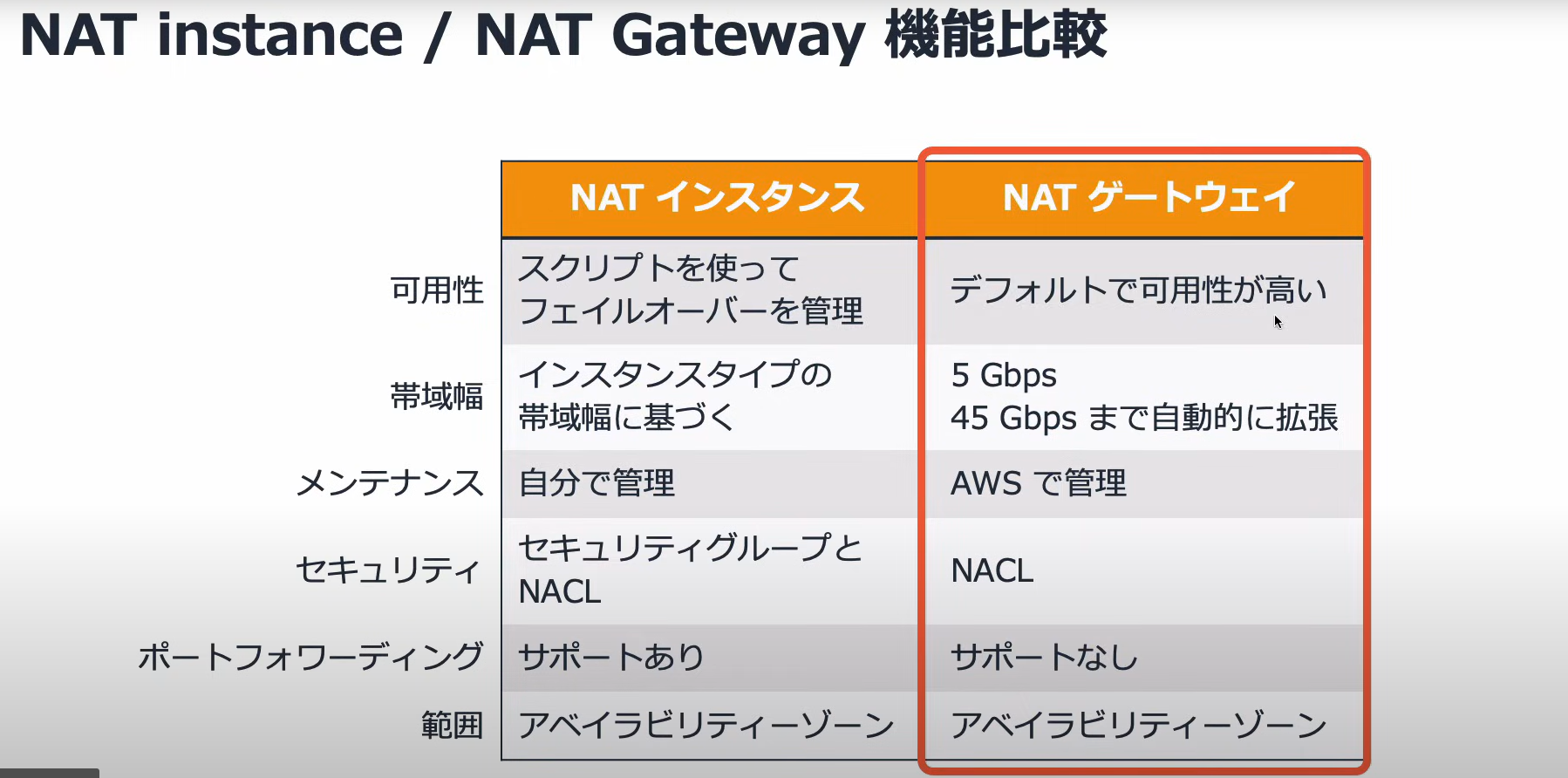

| 機能項目 | NAT Instance | NAT Gateway | 技術的考察 |

|---|---|---|---|

| 可用性 | スクリプトによるフェイルオーバー管理 | デフォルトで高可用性 | NAT Gatewayは99.99%の可用性を提供 |

| 帯域幅 | インスタンスタイプの帯域幅に基づく | 5 Gbps、最大45 Gbpsまで自動拡張 | 予測不可能なトラフィック急増に対応 |

| メンテナンス | 自己管理 | AWS管理 | 運用負荷とコントロールのトレードオフ |

| セキュリティ | セキュリティグループ + NACL | NACLのみ | 詳細制御 vs シンプル設計 |

| ポートフォワーディング | サポートあり | サポートなし | 特殊なネットワーク要件への対応 |

| 範囲 | アベイラビリティーゾーン | アベイラビリティーゾーン | 両方ともAZ単位での配置 |

追加技術仕様

| 項目 | NAT Instance | NAT Gateway | 実装上の注意点 |

|---|---|---|---|

| 最大同時接続数 | 65,536(カスタマイズ可能) | 55,000 | conntrack設定で100K+接続も可能 |

| レイテンシ | 1-3ms(インスタンス依存) | <1ms | 専用ハードウェアによる最適化 |

| IPv6対応 | 手動設定必要 | 非対応 | IPv6にはEgress-only IGW使用 |

| カスタムルーティング | 完全制御可能 | 制限あり | 複雑なネットワーク要件には限界 |

| ログ出力 | 詳細ログ(Syslog等) | VPC Flow Logsのみ | セキュリティ監査要件を考慮 |

💰 コスト比較分析

NAT Instance コスト構造

月額コスト = EC2料金 + EBS料金 + データ転送料金

例:t3.small(東京リージョン)

├─ インスタンス: $16.79/月

├─ EBS: $0.80/月 (8GB)

└─ データ転送: $0.09/GB

小規模(月間100GB): 約$26.59/月

大規模(月間1TB): 約$118.59/月NAT Gateway コスト構造

月額コスト = NAT Gateway料金 + データ処理料金 + データ転送料金

例:東京リージョン

├─ NAT Gateway: $32.40/月 (24時間稼働)

├─ データ処理: $0.045/GB

└─ データ転送: $0.09/GB

小規模(月間100GB): 約$46.40/月

大規模(月間1TB): 約$170.40/月💡 コスト最適化戦略

NAT Instance節約テクニック:

- 営業時間外の自動停止(最大60%削減)

- Spot Instanceの活用(最大90%削減)

- 適切なインスタンスサイズ選択

NAT Gateway節約テクニック:

- 不要な複数配置の見直し

- データ転送量の最適化

- VPC Endpointとの併用

🛡️ セキュリティ比較詳細

NAT Instance セキュリティ機能

✅ 強力な制御機能:

- セキュリティグループ: ポート・プロトコル単位の詳細制御

- カスタムファイアウォール: iptables、ufw等による高度な制御

- ポートフォワーディング: 特定サービスの外部公開

- 侵入検知システム: Suricata、OSSEC等の統合

- 詳細ログ: アクセスログ、セキュリティイベント完全記録

⚠️ 運用責任:

- セキュリティパッチ適用

- ファイアウォール設定管理

- ログ監視・分析

- インシデント対応

NAT Gateway セキュリティ機能

✅ シンプルな運用:

- NACL制御: サブネットレベルでのトラフィック制御

- AWS管理: セキュリティ更新は自動適用

- VPC Flow Logs: 基本的な通信ログ記録

- 高い信頼性: AWS基盤による堅牢なセキュリティ

⚠️ 制約事項:

- 詳細なアクセス制御不可

- カスタムセキュリティツール統合不可

- ポートフォワーディング不可

🎯 選択指針マトリックス

ビジネス要件別推奨パターン

| ビジネス要件 | NAT Instance | NAT Gateway | 推奨理由 |

|---|---|---|---|

| スタートアップ・小規模 | ⭐⭐⭐ | ⭐⭐ | 初期コスト削減、柔軟性重視 |

| エンタープライズ本番 | ⭐⭐ | ⭐⭐⭐ | 可用性・運用負荷軽減 |

| 開発・テスト環境 | ⭐⭐⭐ | ⭐ | コスト最適化、実験的設定 |

| 金融・医療系 | ⭐⭐⭐ | ⭐⭐ | 詳細監査、コンプライアンス |

| 高トラフィック | ⭐ | ⭐⭐⭐ | 自動スケーリング、性能 |

| マルチクラウド | ⭐⭐⭐ | ⭐ | カスタム制御、統合性 |

技術要件別推奨パターン

| 技術要件 | 判定基準 | 推奨ソリューション |

|---|---|---|

| 可用性 | 99.9%以上必要 | NAT Gateway |

| カスタム制御 | 詳細なトラフィック制御必要 | NAT Instance |

| 運用負荷 | 最小化したい | NAT Gateway |

| コスト | 月間データ転送1TB未満 | NAT Instance |

| セキュリティ | 高度な監査・制御必要 | NAT Instance |

| スケーラビリティ | 予測不可能なトラフィック | NAT Gateway |

🚀 実装ベストプラクティス

NAT Instance 実装チェックリスト

設計フェーズ

- [ ] インスタンスサイズ選定: トラフィック要件とコストの最適化

- [ ] 配置戦略: マルチAZ冗長化、フェイルオーバー設計

- [ ] セキュリティ設計: 多層防御、最小権限原則

- [ ] 監視設計: CloudWatch + カスタムメトリクス

実装フェーズ

- [ ] 基本設定: Source/Destination Check無効化、Elastic IP割り当て

- [ ] セキュリティ強化: fail2ban、Suricata、詳細iptables設定

- [ ] パフォーマンス最適化: カーネルパラメータ調整、conntrack設定

- [ ] ログ設定: CloudWatch Logs、Syslog、セキュリティログ

運用フェーズ

- [ ] 自動化: パッチ適用、バックアップ、フェイルオーバー

- [ ] 監視: ヘルスチェック、アラート、ダッシュボード

- [ ] セキュリティ: 定期的な脆弱性スキャン、ログ分析

NAT Gateway 実装チェックリスト

設計フェーズ

- [ ] AZ配置: 高可用性のためのマルチAZ配置

- [ ] NACL設計: 適切なネットワークレベル制御

- [ ] コスト最適化: 不要な重複配置の回避

実装フェーズ

- [ ] 基本作成: Elastic IP作成、NAT Gateway作成

- [ ] ルーティング: プライベートサブネット用ルートテーブル設定

- [ ] 監視設定: CloudWatch メトリクス、アラーム設定

運用フェーズ

- [ ] コスト監視: 月次使用量レビュー、最適化機会の特定

- [ ] パフォーマンス監視: 帯域幅使用率、エラー率監視

📊 パフォーマンス比較

スループット性能

| 測定項目 | NAT Instance (t3.medium) | NAT Instance (c5n.large) | NAT Gateway |

|---|---|---|---|

| 最大帯域幅 | 最大5 Gbps | 最大10 Gbps | 5-45 Gbps (自動) |

| パケット処理能力 | ~500K pps | ~1M pps | ~2M pps |

| レイテンシ | 2-4ms | 1-2ms | <1ms |

| 同時接続数 | 65K (標準) | 100K+ (調整後) | 55K |

リソース使用量

| リソース | NAT Instance | NAT Gateway | 考慮事項 |

|---|---|---|---|

| CPU使用率 | 10-80% (負荷依存) | N/A (AWS管理) | ピーク時の処理能力に注意 |

| メモリ使用率 | 20-60% (接続数依存) | N/A (AWS管理) | conntrack テーブルサイズ |

| ネットワーク効率 | 85-95% | 95-99% | オーバーヘッド差 |

🔄 移行戦略

NAT Instance → NAT Gateway 移行

Phase 1: 準備段階(ダウンタイム: 0分)

- 現状分析: トラフィック量、接続パターン、依存関係調査

- 設計: 新しいNAT Gateway配置設計

- テスト環境: 同等環境でのテスト実施

Phase 2: 並行運用(ダウンタイム: 0分)

- NAT Gateway作成: 別サブネットに新規作成

- 段階的切り替え: テスト用ルートで動作確認

- 監視強化: 両方のソリューション同時監視

Phase 3: 完全移行(ダウンタイム: 1-2分)

- ルートテーブル更新: プライベートサブネットのルート変更

- 動作確認: 全サービスの疎通テスト

- 旧環境削除: NAT Instance停止・削除

NAT Gateway → NAT Instance 移行

特殊要件対応移行

- ポートフォワーディング要件への対応

- 詳細セキュリティ制御の実装

- コスト削減の実現

🎯 最終推奨事項

推奨パターン一覧

🏢 エンタープライズ環境

推奨: NAT Gateway + マルチAZ

理由: 高可用性、運用負荷軽減、AWSサポート

構成: 各AZにNAT Gateway配置、CloudWatch監視🚀 スタートアップ環境

推奨: NAT Instance + 自動化

理由: コスト最適化、柔軟性、学習効果

構成: 単一NAT Instance + Auto Scaling Group🔒 高セキュリティ環境

推奨: NAT Instance + セキュリティ強化

理由: 詳細制御、監査対応、カスタマイズ性

構成: IDS/IPS統合、詳細ログ、WAF連携💻 開発・テスト環境

推奨: NAT Instance + スケジューリング

理由: コスト削減、実験的設定、柔軟な制御

構成: 営業時間外停止、最小構成選択フローチャート

高可用性要件 > 99.9% → NAT Gateway

↓

詳細セキュリティ制御必要? → Yes: NAT Instance

↓

月間データ転送量 > 1TB? → Yes: NAT Gateway

↓

ポートフォワーディング必要? → Yes: NAT Instance

↓

運用チーム習熟度低い? → Yes: NAT Gateway

↓

コスト最優先? → Yes: NAT Instance📈 今後の技術トレンド

次世代ネットワーキング

- IPv6移行: Egress-only Internet Gateway活用

- VPC Endpoints: S3、DynamoDB等への直接接続でNAT不要化

- Transit Gateway: 複雑なネットワーク構成の簡素化

- PrivateLink: サービス間の安全な接続

セキュリティ進化

- Zero Trust Architecture: マイクロセグメンテーション

- Service Mesh: アプリケーションレベルのトラフィック制御

- AI/ML セキュリティ: 異常検知、自動対応

コスト最適化

- Spot Fleet: 更なるコスト削減

- Reserved Instances: 長期利用での割引

- Compute Savings Plans: 柔軟な割引プラン

🏁 まとめ

NAT InstanceとNAT Gatewayの選択は、技術要件、運用体制、コスト制約のバランスで決定すべきです。

🎯 決定要因:

- 可用性: 99.9%以上必要 → NAT Gateway

- セキュリティ: 詳細制御必要 → NAT Instance

- 運用: 負荷軽減優先 → NAT Gateway

- コスト: 最優先事項 → NAT Instance

- スケール: 予測不可能 → NAT Gateway

どちらを選択しても、適切な設計と運用により、安全で効率的なネットワーク環境を構築できます。重要なのは、組織の現状と将来計画に最も適したソリューションを選択することです。

📚 参考資料: