この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

やっほ~!TaNaKaだよ🌟

今日もDirect Connectのお勉強しちゃうよ~!!

【初心者向け】AWS★Direct Connect入門編を見てない子は先にこっちを勉強してきてね~☺

今日は、Direct Connectを実装するまでの流れをひとつずつ一緒に見ていこっか~!

今回も長いよ~!心の準備はいい~?それでは、レッツゴー🚀

ダイレクトコネクトロケーションとダイレクトコネクトルーター

🌟 Direct Connectは物理接続がカギ

VPNの場合はインターネット経由でVGWやVPC内のEC2とつながるから、AWSの機器がどこにあるかは気にしなくていいよね。

でもね、Direct Connectは違うの!

Direct Connectは、AWSが用意したルーター(ダイレクトコネクトルーター)に直接ケーブルで接続する必要があるんだ✨

だから、どの場所にそのルーターさんがいるか、ちゃんと把握しなくちゃいけないよ!

🌟 ダイレクトコネクトロケーションってなぁに?

AWSでは、ダイレクトコネクトルーターが設置されてる場所のことを「ダイレクトコネクトロケーション」って呼んでるの!

あとね、「ダイレクトコネクトポイントオブプレゼンス(PoP)」って呼ばれることもあるよ~😳

ダイレクトコネクトロケーションはね、実はAWSが持ってるデータセンターじゃないの👀✨

これはデータセンター事業者さんが提供してるコロケーション(ハウジング)サービスの一部なんだよ!

AWSも利用者として、そのデータセンターさんと契約してダイレクトコネクトルーターを設置してるんだ!すごく協力的でしょ~?🤝

🌟 ロケーションを選ぶときのポイント!

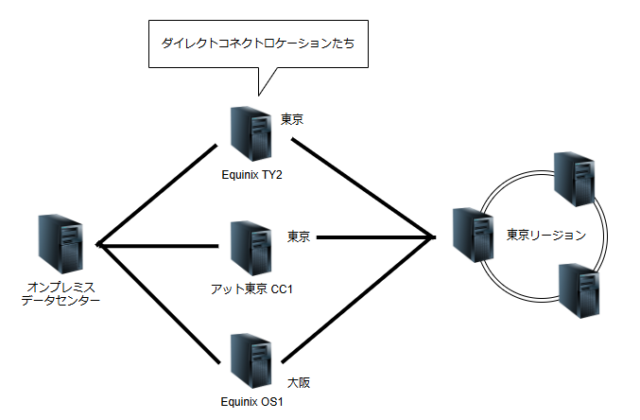

システムをどのリージョンで動かすかによって、使うロケーションを選ぶのが大事だよ~!

例えば、東京リージョンで構築したいとき → 東京のダイレクトコネクトロケーションを選べば、遅延を最小限にできるよ🌐

大阪リージョンのシステムなら → 大阪のロケーションを使うのがオススメ😉

でもね、大阪リージョン(ap-northeast-3)には専用のロケーションがなくて、東京リージョンのロケーションを共用するんだ~。これも覚えておこうね📚

🌟 利用者の役割は?

Direct Connectを使いたい利用者さんは、自分のルーター(カスタマールーターって呼ぶよ!)をこのコロケーションスペースに用意して、ダイレクトコネクトルーターと直結する必要があるの📡

🌟 コロケーションスペースは、ダイレクトコネクトルーターとつなぐ以外にも使える!

例えば、

・オンプレミスのシステム基盤(サーバーやネットワーク)を設置!

・最小限の遅延&コストでDirect Connectを活用!

なんかもできちゃう!

でもね、このスペースを使うには、データセンター事業者さんとの契約や維持管理を利用者自身で行わないといけないの~。

そこは注意してねっ✨

🌟 通信キャリアやパートナーさんのサポートも!

彼らが提供するサービスを使えば、必要なネットワーク機器の設置をお願いしたり、通信回線を通して利用者さんの既存データセンターやオフィスとつないだりできちゃう😍

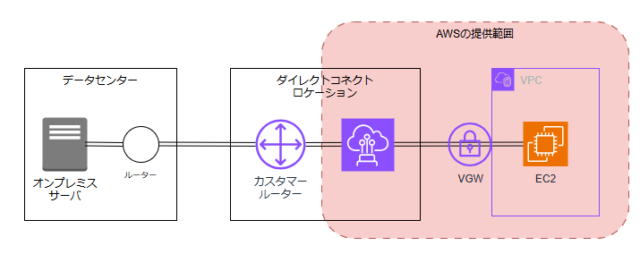

🌟 AWSの提供範囲はここまで~!

Direct Connectを使うとき、AWSがお手伝いできるのは「ダイレクトコネクトルーター」までなの~!

👇これらは自分たちでやらなきゃいけなくて、AWSはそこには一切関与しないから注意してねっ!

・コロケーションスペースの確保

・既存のデータセンターやオフィスまでの回線敷設

・その回線や機器の設定&管理

ダイレクトコネクト物理接続

コロケーションスペースの準備ができたら、次はいよいよ「ダイレクトコネクト物理接続」を作っちゃう✨

物理接続には2つのタイプがあって、それぞれちょっと違うんだ💡

💎 1. 占有接続 (Dedicated 接続)

これってね、1つの物理ポートをぜ~んぶあなた専用にして使える接続だよ!

特徴💼

・複数のVIF(仮想インターフェース)を収容できる!

・帯域幅(ポートスピード)を1Gbps、10Gbps、100Gbpsから選べる!

・AWSコンソールで作成すると「LoA-CFA」というファイルがもらえる!

📂 LoA-CFAファイルの使い方

このファイルには、ポート番号やケーブルの種類(1000BASE-LXとか10GBASE-LRとか)が書いてあるの!

データセンター業者さんに渡して、構内配線をお願いしちゃおう~!

占有接続なら自由度高めだけど、ちょっと準備が大変かもね💦

💎 2. ホスト型接続 (Hosted 接続)

これは、AWS認定の「ダイレクトコネクトデリバリーパートナー」さんが提供する形態だよ!

特徴💼

・物理ポートをパートナーさんとシェアするの!

・小さな帯域幅(Sub1Gとか10G)を選べるから、コスト面も安心!

・物理設備はパートナーさんが保有しているから、面倒な物理的な手順は不要!

パートナーさんがあなたのAWSアカウントに仮想的なダイレクトコネクト物理接続を提供してくれて、この接続の中に1つだけVIFを作成できるよ🌟

ホスト型接続はパートナーさんがいろいろ助けてくれるし、コロケーションの準備や一部の機器もセットで提供されることが多いから、お手軽に始められて最高~✨

パートナーの検索方法はこちらのページで検索してみてねっ!

カスタマールーター

Direct Connectをバッチリ使うためには、カスタマールーターさんが以下の仕様をサポートしている必要があるのよ~!一緒に確認しよっ👇

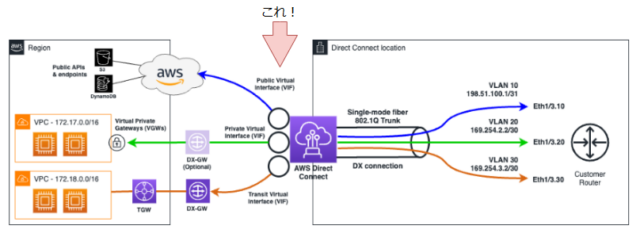

🌟 物理メディアとLAN規格

ダイレクトコネクト物理接続では、シングルモードファイバーを使うの!

1Gbps → 1000BASE-LX対応が必要!

10Gbps → 10GBASE-LR対応が必要!

この情報は「LoA-CFA」というファイルに書かれているから、必ずチェックしてねっ✨

🌟 VLAN (802.1q)

ルーターのポートをトランクモードに設定して、VLANタグ (802.1q) を使うよ!

これで複数のVPCやパブリック接続を、1つのダイレクトコネクト物理接続にまとめて管理できるんだ!めっちゃ便利~!

🌟 BGP (Border Gateway Protocol)

経路交換はBGPによるダイナミックルーティングが必須🌍

MD5認証でセキュリティもバッチリ!

🌟 BFD (Bidirectional Forwarding Detection)

BFDは、通信障害を1秒未満で検知できるスゴイ仕組み⏱️

ダイレクトコネクトルーター側では必ず設定されていて、カスタマールーターで設定を行うことでBFDが有効になるよ!

通信障害があったときに、冗長経路があればすぐに別の道に切り替えてDirect Connect経由の通信はそのまま続行できるんだよ♪

BFDは必須じゃないけど、Direct Connectをもっと安心して使いたいなら超オススメ!💡

🌟 準備完了!

カスタマールーターをダイレクトコネクト物理接続に繋げば、物理レイヤーの準備はバッチリだよ!

これでDirect Connectの世界に飛び込む準備完了だね(⋈◍>◡<◍)。✧♡

仮想インターフェース(VIF)

「VIF(ブイアイエフじゃなくてビフって呼ぶらしい)」は、ダイレクトコネクト物理接続の中に作る仮想的な窓口だよ!

種類は3つあって、今日は「パブリックVIF」と「プライベートVIF」を中心に教えるねっ!

最近仲間入りした「トランジットVIF」っていうのもあるけど、これはトランジットゲートウェイにつなぐための特別なやつだよ〜💡

パブリックVIF

パブリックVIFは、インターネット上で使えるAWSのリソースにつなぐために必要なの!

たとえば…

・Elastic IPとか、インターネットに公開してるS3バケット

・CLIツールなどでアクセスするAPIエンドポイント

ただし!VPCエンドポイントはこのリストに入らないから注意してね〜💦

🌟 ゲートウェイいらず!

なんと、VGWやダイレクトコネクトゲートウェイとは無縁!BGPでAWSと直結だよ~✨

🌟 広報される経路

AWSが持ってるすべてのグローバルIPが「こっちだよ~!」って教えてくれるの📢

🌟 NAPT (Network Address Port Translation) が大活躍!

オンプレミスのプライベートIPアドレスをグローバルIPに変換するNAPT(ナプトって読むよ)を使って、AWSのリソースとお話するの🔄💻

グローバルIPアドレスは、AWSが/31のIPアドレスを用意してくれるよ🍀

🌟 パブリックVIFってインターネット接続と同じ?

実はちょっと違うんだよ〜!なんでこんな特別な接続を使うのかって?

それはね、パブリックVIFを使うとパフォーマンスが安定するからなの💡

普通のインターネット接続だと、いろんなネットワークを旅してAWSまでたどり着くから、遅延やジッター(通信が揺れちゃう現象)が出ちゃうわけ。

だけど、パブリックVIFならAWSのグローバルネットワークに直接つながるから、近道できるんだよね🌟

🌐パブリックVIFを作るときに必要なものリスト!

・どのダイレクトコネクト物理接続を使うか

・ダイレクトコネクトゲートウェイやVGWのID

・VLAN ID

・カスタマールーターで使うAS番号

・カスタマールーターとダイレクトコネクトルーターで使用するIPアドレス

・カスタマールーターから広報するプレフィックスのリスト(ネットワークアドレス)

・BGP MD5認証のキー文字列

もし他のアカウントにパブリックVIFを提供するなら、「提供先のアカウントID」も必要だよ😊

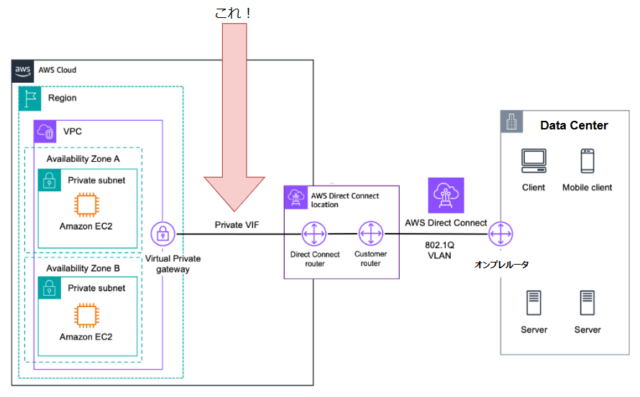

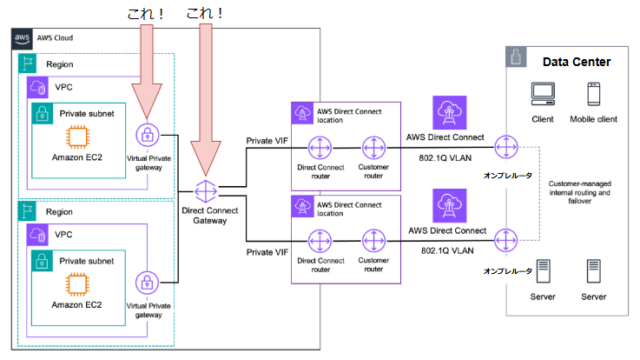

プライベートVIF

プライベートVIFは、VPCにつなぐための専用窓口だよ!

正確には、VPCをアタッチしたダイレクトコネクトゲートウェイや仮想プライベートゲートウェイ(VGW)に接続する機能を持ってるんだ〜!

ちなみにAWSさんはダイレクトコネクトゲートウェイを推奨してるよっ!

これを使えばもっと便利に使えるんだって〜💡

💡 プライベートVIFのポイント!

プライベートIPアドレスを使って、BGPピア接続をするよ〜!

AWSからはつながっているVPCのCIDRブロックを教えてもらえるの!

ここが重要!グローバルIPアドレスじゃないから、NAPTは不要だし、逆にNATは使えないんだ〜!

💡 Cloud HUB!

プライベートVIFは、VPCのCIDRブロックだけじゃなくて、ゲートウェイが持ってるすべての経路情報が広報されるの。

ダイレクトコネクトゲートウェイなら他のプライベートVIFの情報もわかる!

VGWならVPNの経路情報もASパス情報付きで教えてもらえるよ!

この機能を活かした特別な構成のことを「Cloud HUB」って呼ぶんだ〜!かっこいいでしょ?✨

💡 プライベートVIFを作るのに必要なものリスト!

・どのダイレクトコネクト物理接続を使うか

・ダイレクトコネクトゲートウェイやVGWのID

・VLAN ID

・カスタマールーターで使うAS番号

・カスタマールーターとダイレクトコネクトルーターで使用するIPアドレス

・BGP MD5認証のキー文字列

他のアカウントにトランジットVIFを提供するときは、「ダイレクトコネクトゲートウェイやVGWのID」の代わりに「提供先のアカウントID」が必要になるから忘れないでねっ😉

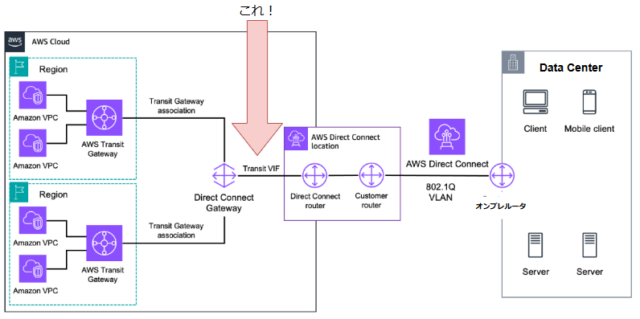

トランジットVIF

トランジットVIFは、トランジットゲートウェイ(TGW)とDirect Connectをつなげるための特別な窓口!

具体的には、トランジットゲートウェイ(TGW)を関連付けたダイレクトコネクトゲートウェイに接続するためのVIFだよ✨

まずはTransit VIFでダイレクトコネクトゲートウェイに接続して、次にこのゲートウェイをトランジットゲートウェイと関連付けるんだ🌐

そうすると、Direct Connectとトランジットゲートウェイの間で「経路情報」を交換できるようになって接続完了ってわけ🌟

💡 作成ルール

占有接続の場合は1つだけ、ホスト型接続だと帯域幅が1Gbps以上じゃないと作れないんだ〜!

これってAWSさんの制約みたいだけど、技術的な理由じゃなくてリソースの都合っぽいよ?もしかしたら将来もっとゆるくなるかも!

ちなみに、作成ルール以外はプライベートVIFと同じ機能だから覚えやすいね!

💡トランジットVIFを作るときに必要なものリスト!

・VIFに使用するダイレクトコネクト物理接続

・ダイレクトコネクトゲートウェイのID(トランジット VIFではVGWは使えません)

• VLAN ID

・カスタマールーターで使用するAS番号

・カスタマールーターおよびダイレクトコネクトルーターで使用するIPアドレス

・BGPMD5 認証のキー文字列

他のアカウントにトランジットVIFを提供するときは、「ダイレクトコネクトゲートウェイのID」の代わりに「提供先のアカウントID」が必要になるから忘れないでねっ😉

VGW(Virtual Private Gateway)とダイレクトコネクトゲートウェイ

プライベートVIFを作ったら、次に接続するのがゲートウェイだよ!

ここで活躍するのは、VGW(仮想プライベートゲートウェイ)とDirect Connect専用のダイレクトコネクトゲートウェイ!

🌟 VPNとDirect Connectで同じVGWを使える!

VPNの制限(例えば帯域幅の制限)は、Direct Connectには適用されないよ🎀

🌟ゲートウェイとVIFのつなぎ方!

VIFを作成したら、接続したいゲートウェイと関連付けるよ!

ちなみに、もし別のアカウントで使いたい場合は、そのアカウントでVGW やダイレクトコネクトゲートウェイとの関連付けを設定すればOkだよ~!

VGWへの接続

VGWへの接続はね、ダイレクトコネクト物理接続と同じリージョンにある1つのVGWだけに接続できるの!

でも、ここで注意ポイント!👇

接続できるのは同じリージョン内の1つのVPCだけ。

だから、ちょっと拡張性が低いのが弱点。

この方法はDirect Connectが始まった頃の基本的な接続パターンだったんだけど、最近ではこの拡張性の乏しさが理由で非推奨になりつつあって、「クラシックパターン」って呼ばれてるよ〜👴

ダイレクトコネクトゲートウェイ

ダイレクトコネクトゲートウェイはね、未来の主役って感じの接続パターン😉

🌍 異なるリージョンの複数のVGWをまとめて管理できちゃう!

これでAWSのグローバルネットワークを使って、リージョンを超えた通信ができるんだよ!

🌍 どうやってつながるの?

作成したVIFをダイレクトコネクトゲートウェイと関連付けるだけで、

いろんなリージョンのVGWとスムーズに通信できるようになるの🚀✨

ダイレクトコネクト通信の暗号化

Direct Connectの通信は標準では暗号化されていないの🕊️

最近、「MACセキュリティ(MACsec)」っていう技術がサポートされるようになったけど、これはDirect Connectの範囲内だけなの!

だから、データセンターのサーバーからAWSまでを全部(エンド・ツー・エンド)暗号化するわけじゃないのよね~🛡️

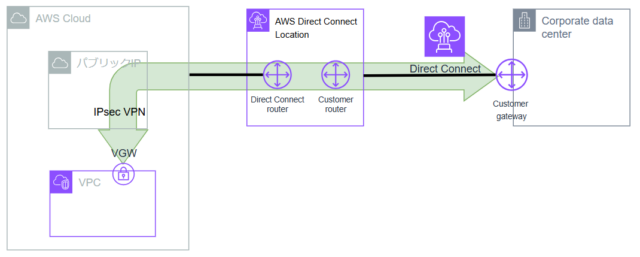

🔒エンド・ツー・エンドで暗号化は「パブリックVIF + AWSサイト間VPN」

エンド・ツー・エンドで暗号化はパブリックVIFを経由して「IPsecを使ったAWSサイト間VPN」を使う方法がおススメ!

IPsecとは:データを暗号化して安全に通信する仕組み(プロトコル)

「AWSサイト間VPN」は普通はインターネット経由だけど、Public VIFを通すことでDirect Connect経由でもIPsec暗号化通信が可能になるんだ✨

AWSサイト間VPNを使うときAWSから提供される2つのグローバルIPアドレスがあって、それがPublic VIFを経由して接続できる範囲内にいるからこの方法が可能になんだ!

🔒カスタマーゲートウェイ

VPNを使ってオンプレミスとAWSをつなげたいときは、カスタマーゲートウェイが必要なんだ🌐

たとえば、AWSのSite-to-Site VPNを使うときは、カスタマーゲートウェイが『AWSさん、こっちが接続先のルーターだよ!』って教えて、トンネルを作る手助けをしてくれるんだよ✨

🥺 パブリックVIFを使うデメリット

1️⃣ VPNの性能制限が1.25Gbpsまでなの~!

つまり、あんまり忙しいと「これ以上は無理~!」ってなっちゃうの🥺

2️⃣ VPNのトンネルくんはちょっぴり気まぐれさん。トンネルが落ちちゃったり、Direct Connectほど安定しないときもあるyo……💔

だからデメリットも理解した上で使ってね~!

Direct Connectの料金

まずは「ダイレクトコネクト物理接続」!

これは、時間あたりの料金が発生するんだけど、EC2みたいにオンオフできるものじゃないから、1ヶ月あたりの合計日数でざっくり計算するのが普通なの🌟

そして、接続する帯域幅が広くなるほど、1時間あたりの料金も少しリッチになっちゃう感じ〜💰

次に「データ転送料金」について!

これは転送されたデータ量に応じて、1GBごとの料金が加算される仕組みなのっ!

ちなみに、ダイレクトコネクトの物理接続を持ってるアカウントじゃなくて、別のアカウントがゲートウェイを使ってデータ転送してる場合、そのアカウントがデータ転送料金を支払うよ!

使っているダイレクトコネクトロケーションによって料金単価が変わるから、地域ごとのリストを見ると「ネットワーク事情」もわかって興味深いよ📋✨

気になる人はDirect connect料金表をチェックしてみてね〜💖

Direct Connect実装編おつ~!

今日も長かったね~!疲れた~!

最後まで読んでくれたあなたはきっと神様だね✨ありがとう~💖

でもさ、ちょっとずつDirect Connectのことわかってきた気がしない~?

私はちょっとだけ仲良くなれてきた気がしてるよ😆

仲良くなれてきた気がする!って子はぜひ「いいね」で教えてねっ👍

次はAWS Direct Connect 複数アカウント接続編 #3だよ!

みてね~👋