この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

はじめに

前回AWS Control Tower 構築ハンズオン

をしてみたので、その続きとして今回はAWS IAM Identity Center(旧AWS SSO)を構築していきたいと思います。

AWS IAM Identity Center(旧AWS SSO)を利用すると、ユーザーは一つのログイン情報でAWSアカウントやアプリケーションにアクセスできるようになります。

まずはザックリハンズオンをして、どう言ったものなのかを確かめていきたいと思います。

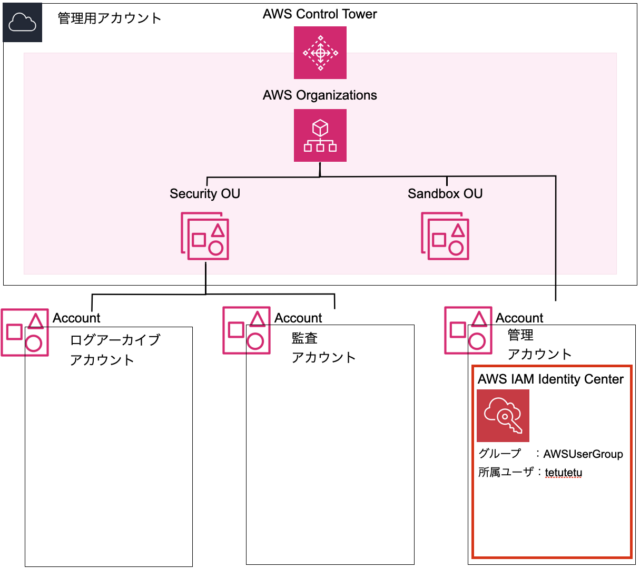

構成

構成図

構築

1.事前準備

・AWS Control Tower 構築ハンズオンが完了していること

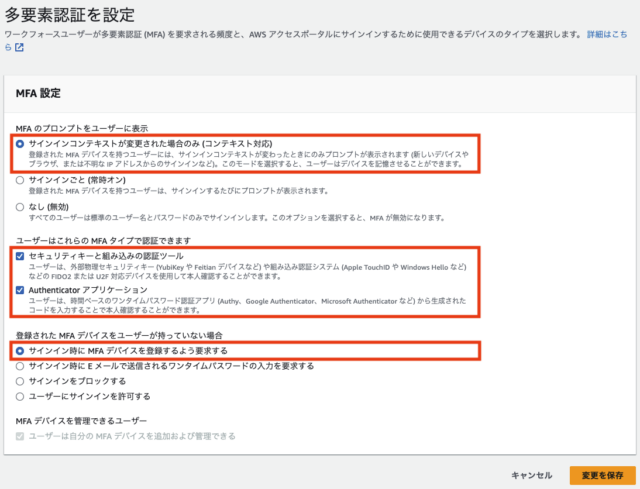

2.AWS IAM Identity Centerの設定(多要素認証)

2.1.多要素認証の設定

左ペイン設定>認証タブを選択>多要素認証の設定押下

2.2.多要素認証を設定

本来は要件に従い設定する。今回の構築においては、赤枠部分にチェックをいれる

2.3.多要素認証の設定の確認

下記設定が反映されていることを、認証タブを選択>多要素認証で確認

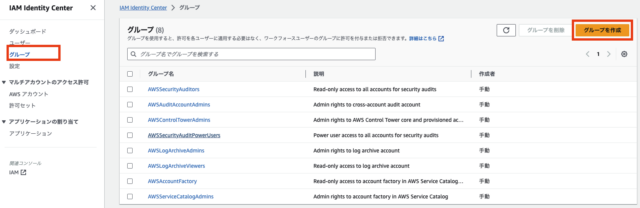

3.AWS IAM Identity Centerの設定(グループ)

3.1.ユーザの所属するグループの作成

左ペイングループ>グループを作成押下

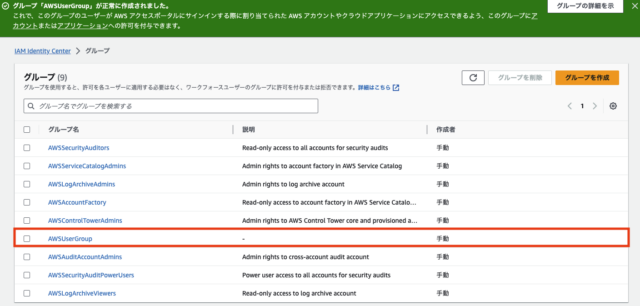

3.2.グループ作成

赤枠部分にグループ名を入力し右下グループを作成押下

※ここでは下段にあるユーザーをグループに追加は何もしない

3.3.グループの確認

赤枠部分にグループが作られたことを確認

4.AWS IAM Identity Centerの設定(ユーザー)

4.1.グループに所属するユーザーの作成

左ペインユーザー>ユーザを追加押下

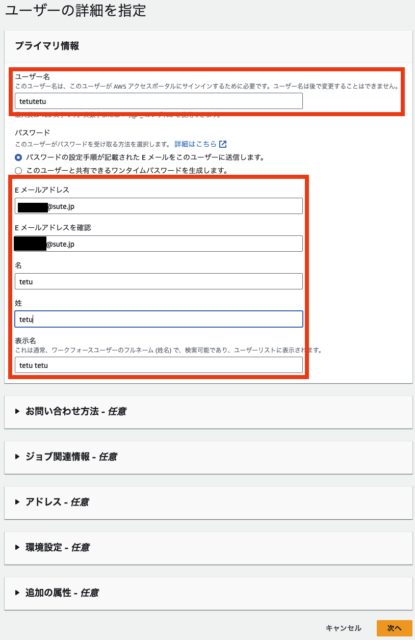

4.2.ユーザー情報の設定

赤枠部分のユーザー情報を入力して、右下次へを押下

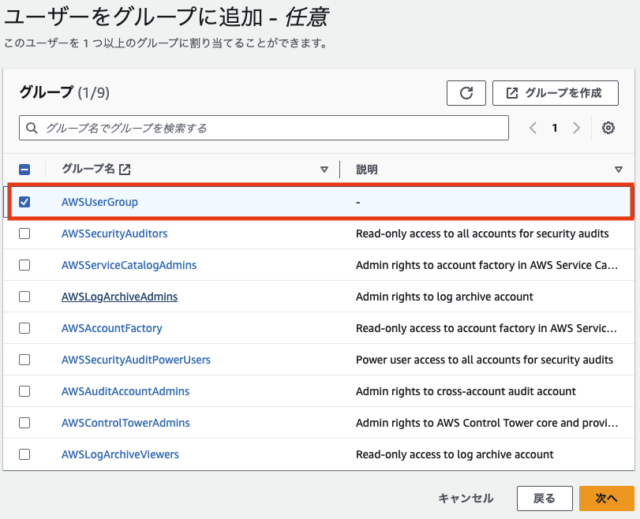

4.3.ユーザーの所属するグループ設定

項目3で作成したグループを選択し、右下次へを押下

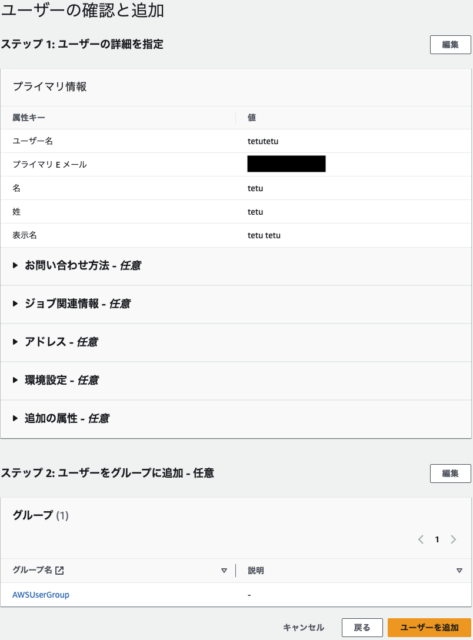

4.4.ユーザー設定を確認と追加

設定項目を確認して、右下ユーザーを追加を押下

4.5.ユーザーの確認

ユーザが作成されていることを確認する

5.AWS IAM Identity Center マルチアカウント許可(AWSアカウント)

5.1.許可セットの作成

左ペインAWSアカウント>管理アカウントをチェック>ユーザーまたはグループを割り当て押下

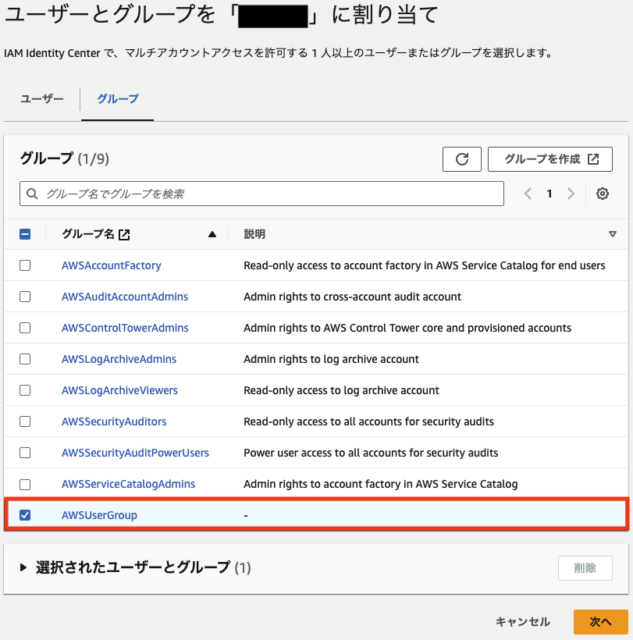

5.2.対象グループ選択

対象とするグループを選択し、次へ押下

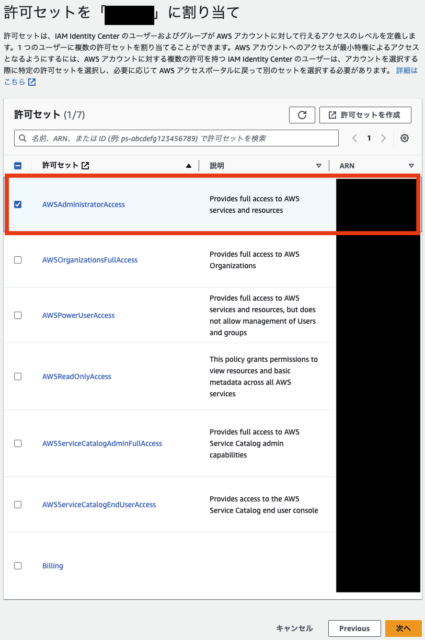

5.3.許可セットを選択

許可する許可セットを選択し、右下次へ押下

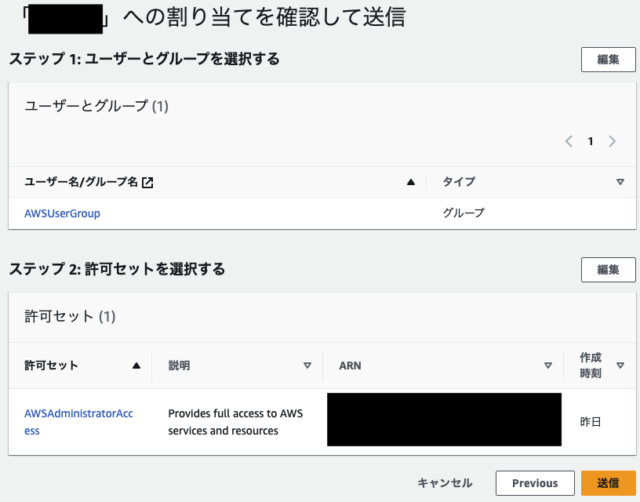

5.4.割り当てを確認して実行

設定を確認してて、右下送信押下

挙動の確認

1.ユーザ側の初期設定

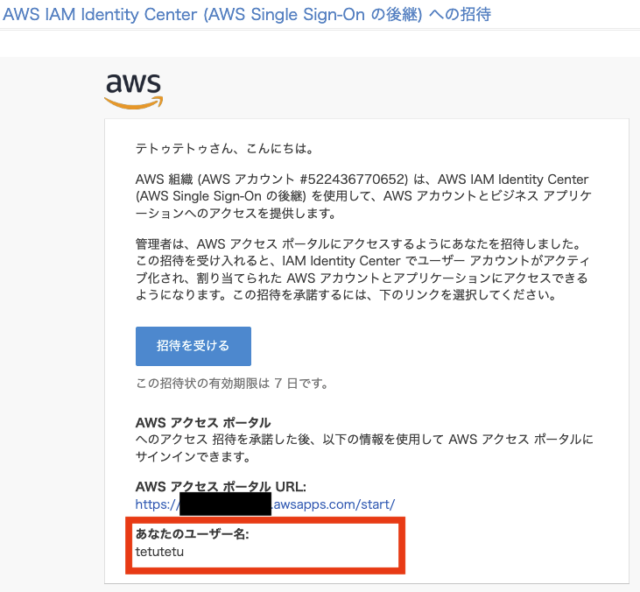

1.1.メールアドレス確認

ユーザー作成時に登録したメールアドレスにメールが届き、こちらからアクセス画面へ遷移

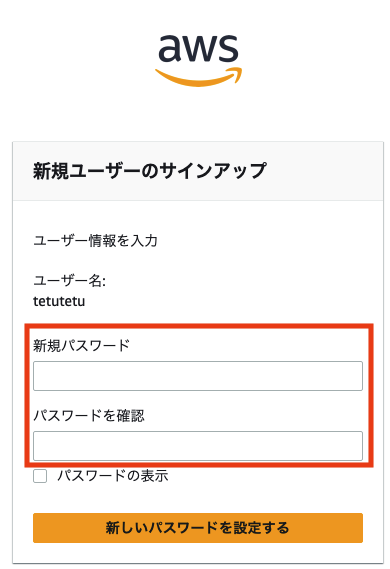

1.2.新規ユーザのサインアップ

新規パスワードの設定を行う

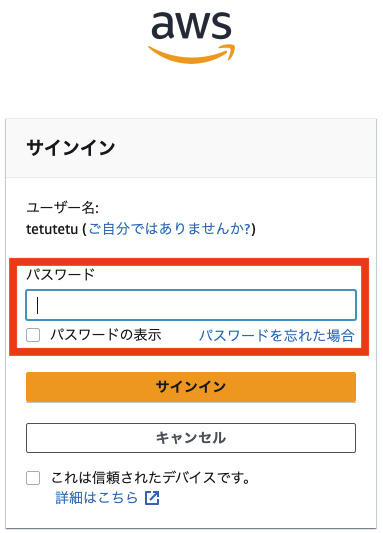

1.3.サインイン

ユーザー名を入力する

1.4.サインイン後の画面

新規パスワードで設定したパスワードを利用してログインをする

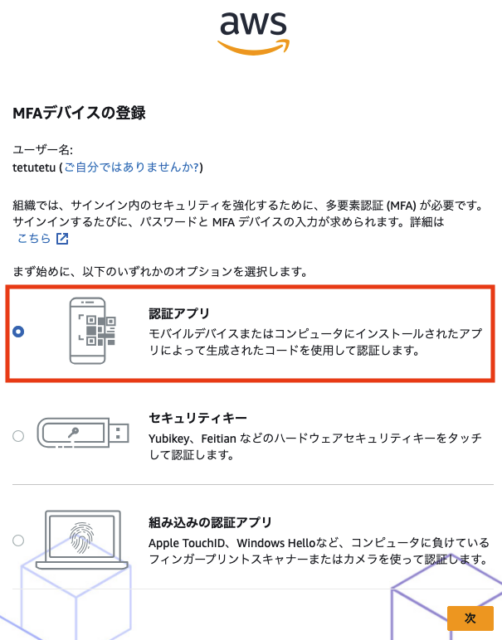

2.MFAデバイス設定画面

2.1.MFAデバイス登録

ログイン後、MFAデバイス登録画面へ遷移

2.2.MFAデバイス登録確認

認証コードを入力後、認証コードを入力後、右下MFAを割り当てるを押下

2.3.MFAデバイス登録確認

認証コードが割り振られ下記画面表示後、右下完了押下

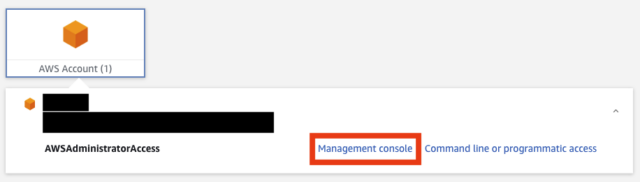

3.サインイン画面

3.1.サインイン画面の表示

ログイン後、サインイン画面が表示される

3.2.サインイン画面の表示

赤枠部分をクリックして、コンソールへログインする

3.3.コンソール画面での表示

ブラウザ画面右上の表示方法を確認する

さいごに

野放図に拡張を続けると、新規に構築した環境にたいしてスイッチロールの数が増えて運用の手間がかかります。

こういった方法を提案することで、増え続ける環境へのスイッチロールを少しでも減らせるようなグランドデザインを考えていきたいです。

参考

参考書籍:

著者:高岡 将, 佐々木 亨

タイトル:エバンジェリストの知識と経験を1冊にまとめた AWS開発を《成功》させる技術