この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

はじめに

AWS上にWordpress環境を作成する機会があったので、ブログ形式で振り返っていきます。

前回は本格的な構築をはじめる前に必要な事前準備としてIAM、KMSを設定しました。

今回はいよいよネットワーク周りから構築していきます。

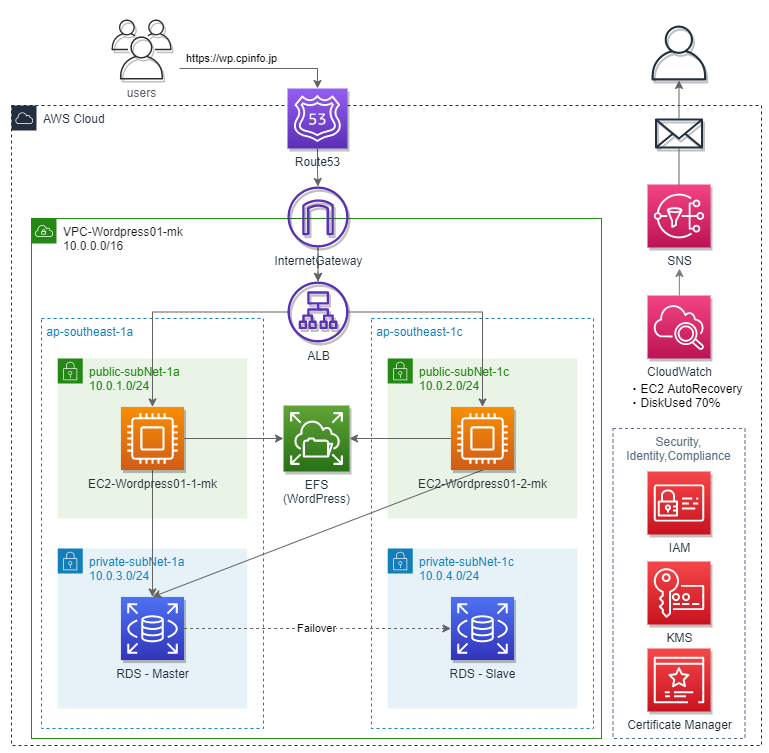

構成図

構成図はこちら

こちらを完成目標として構築していきます。

今回も詳細は各構築手順にて記載します。

構築手順

本記事では手順2.ネットワークについて記載します。

※ 詳細な手順は多少前後する可能性があります。

全体の手順はこちら

-

事前準備

1-1. IAM

1-2. KMS -

ネットワーク

2-1. VPC

2-2. サブネット

2-3. インターネットゲートウェイ

2-4. ルートテーブル

2-5. セキュリティグループ -

DB,Filesystem

3-1. RDS

3-2. EFS -

EC2

4-1. EC2作成 – 1台目

4-2. WordPress – 初期設定

4-3. CloudWatchAgent – インストール/初期設定

4-4. AMI作成 – EC2 2台目起動用

4-5. EC2作成 – 2台目 -

監視,通知

5-1. SNS

5-2. Alarm – EC2 AutoRecovery

5-3. Alarm – DiskMonitor -

DNS,HTTPS

6-1. Route53

6-2. ACM

6-3. ELB

6-4. WordPress

2. ネットワーク

本記事では以下の手順で進めていきます。

2-1. VPC

2-1-1. VPCの作成

2-1-2. DNSホスト名 有効化2-2. サブネット

2-2-1. サブネットの作成2-3. インターネットゲートウェイ

2-3-1. IGWの作成

2-3-2. VPCへのアタッチ2-4. ルートテーブル

2-4-1. ルートテーブルの作成 – パブリック用/プライベート用 2つ作成

2-4-2. IGWの紐づけ – パブリックサブネット用のみ実施

2-4-3. サブネットの関連付け – 両ルートテーブルで実施2-5. セキュリティグループ

2-5-1. セキュリティグループの作成 – 4つ

2-1. VPC

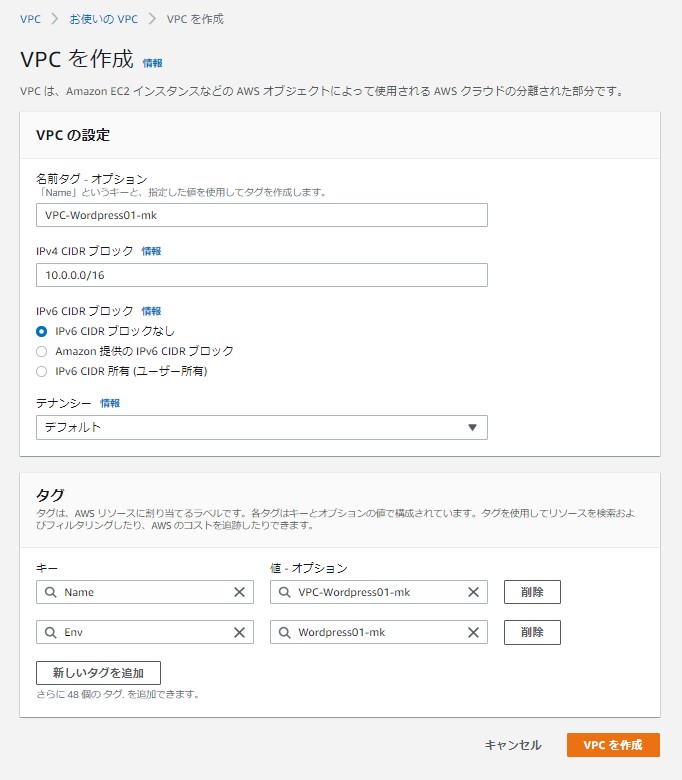

VPCコンソールを開く → VPCの作成

2-1-1. VPCの作成 1

キャプチャのように、名前,IPv4CIDRブロックを入力 > VPCの作成

タグの設定は任意(今回はNameタグ,Envタグを設定)

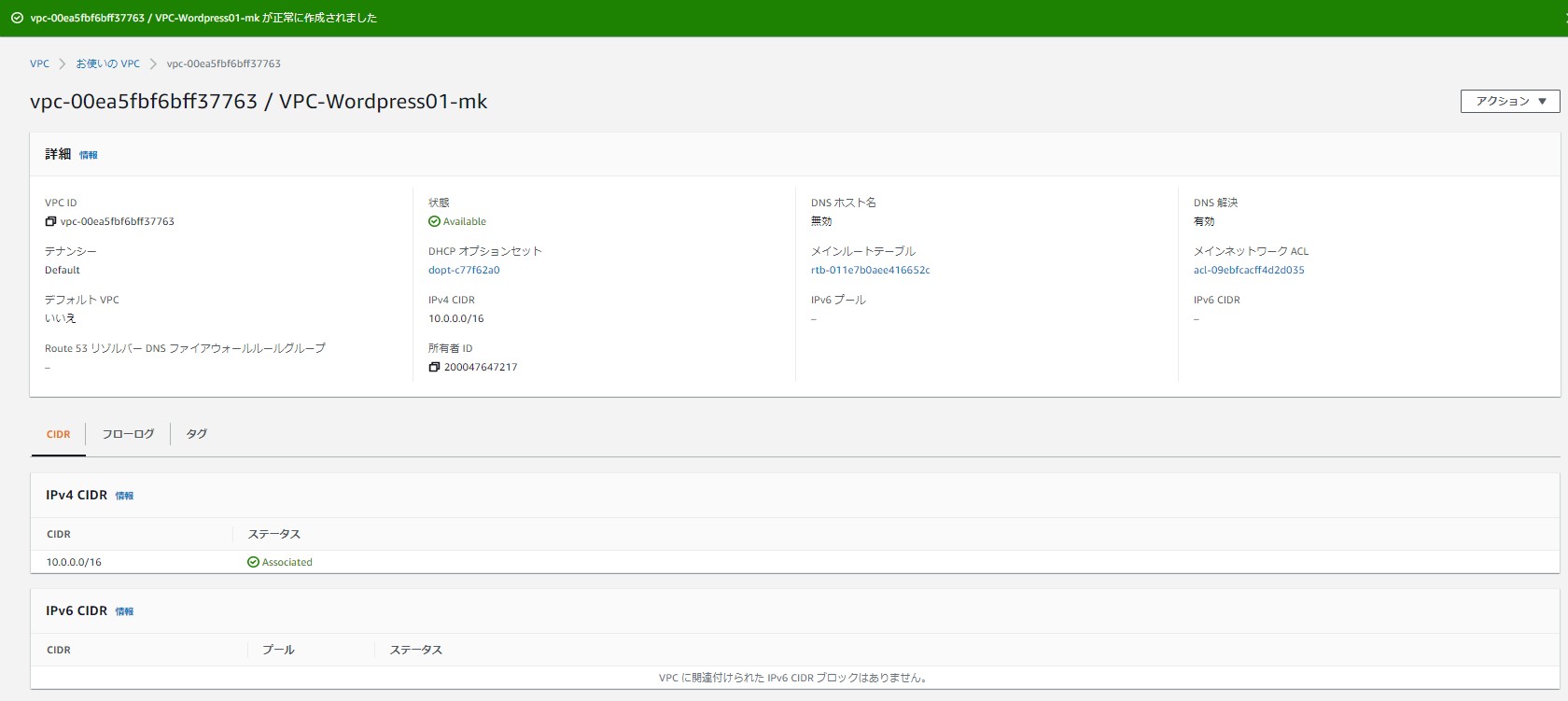

VPC作成完了!

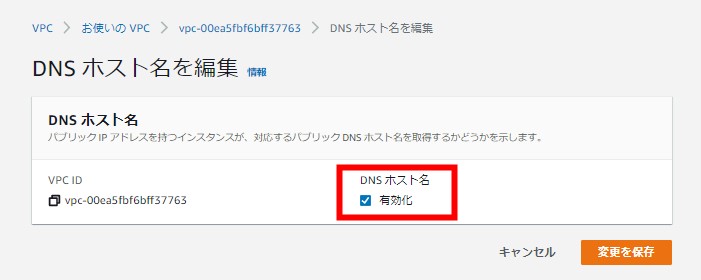

2-1-2. DNSホスト名 有効化

アクション → DNSホスト名を編集 → 有効化✓

DNSホスト名 / DNS解決 どちらも有効なことを確認 → OK!

VPCの設定は完了、続いてサブネットの作成に進みます

2-2. サブネット

作成するサブネットはこちら

| – | サブネット名 | IPv4 CIDRブロック | 用途 |

|---|---|---|---|

| 1 | public-subNet-1a | 10.0.1.0/24 | EC2 1台目 |

| 2 | public-subNet-1c | 10.0.2.0/24 | EC2 2台目 |

| 3 | private-subNet-1a | 10.0.3.0/24 | RDS AZ-1 |

| 4 | private-subNet-1c | 10.0.4.0/24 | RDS AZ-2 |

| – | キー | 値 – オプション |

|---|---|---|

| 1 | Name | public-subNet-1a |

| 2 | Env | WordPress01-mk |

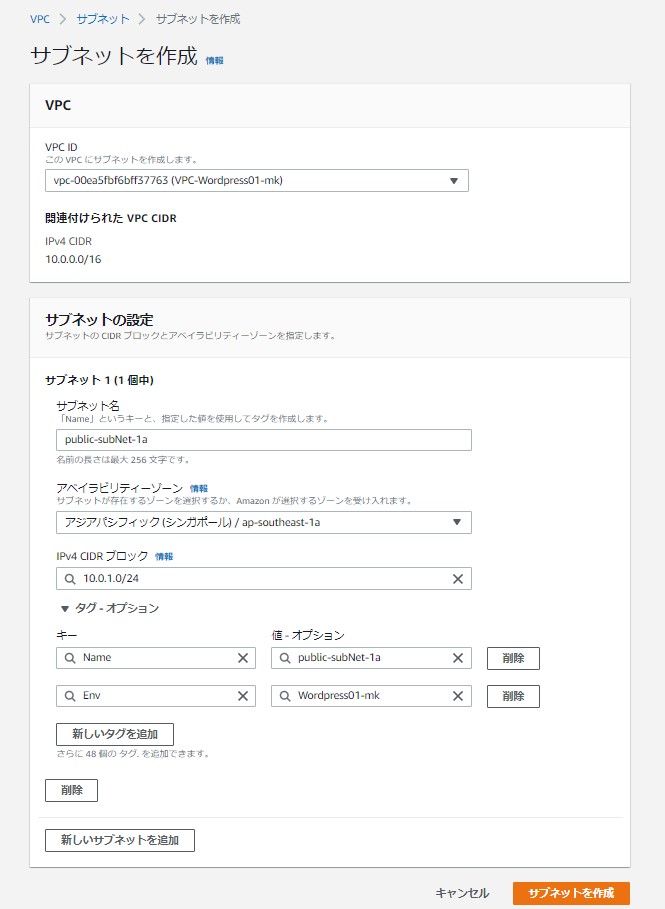

2-2-1. サブネットの作成

画面左(ナビゲーションペイン)からサブネット → サブネットを作成

・VPC ID:作成したVPCを選択

・サブネット名など入力 → サブネットを作成

・タグの設定は任意(今回はNameタグ,Envタグを設定)

以下のキャプチャは public-subNet-1a を作成する場合の入力例

・入力内容が異なるだけで、作成方法は4つとも同じです

・キャプチャの方法を4回繰り返して作成するもよし、サブネットの追加から4つ同時に作成するもよしです

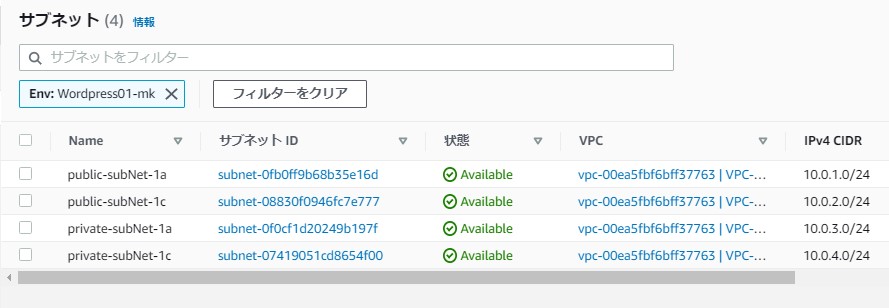

サブネット4つ作成完了!

インターネットゲートウェイの作成に進みます

2-3. インターネットゲートウェイ

作成するインターネットゲートウェイはこちら

※ 以下、IGWと表記します

| IGWの名前 | IGW-Wordpress01-mk |

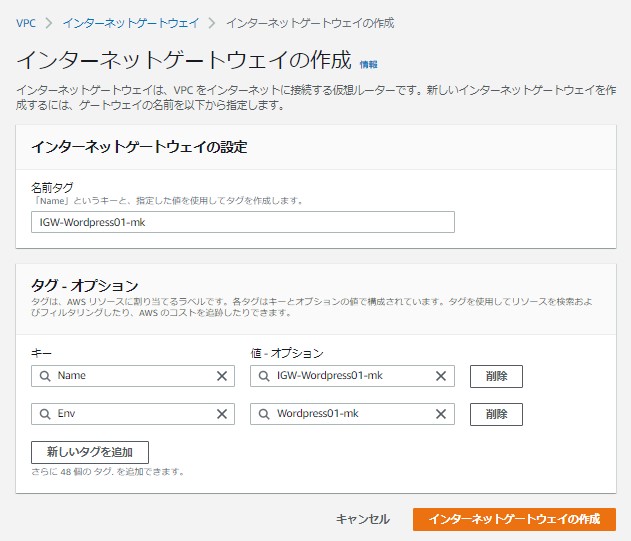

2-3-1. IGWの作成

IGWの名前を決めて入力、タグはお好みで

インターネットゲートウェイの作成をクリックし、作成完了

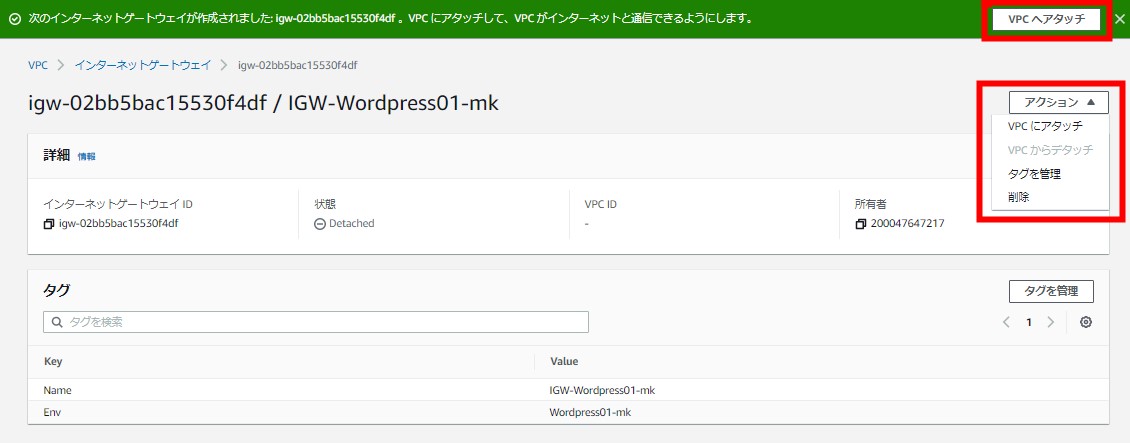

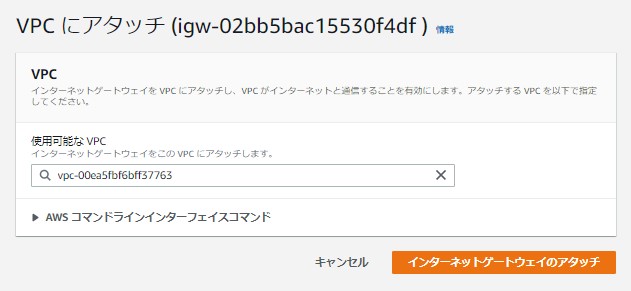

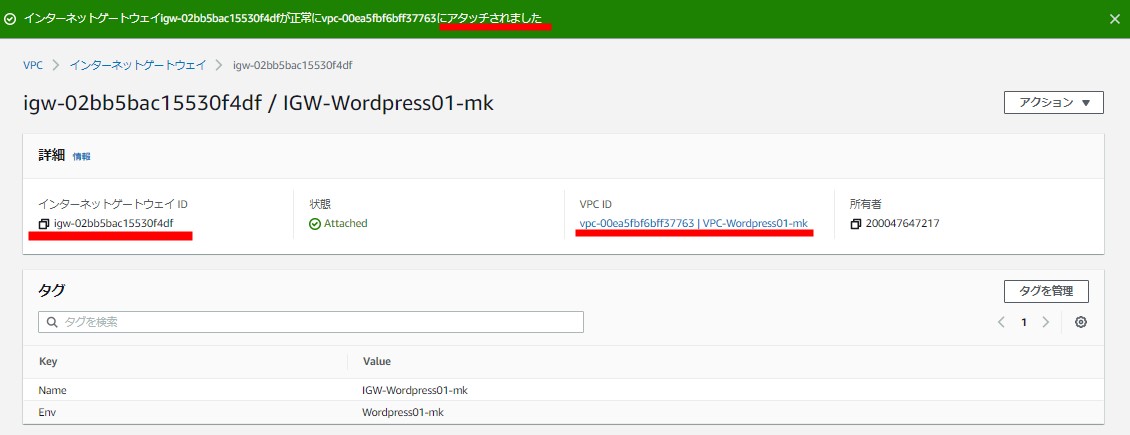

2-3-2. VPCへのアタッチ

VPCにアタッチ もしくは アクションからVPCにアタッチを選択

作成したVPCへIGWをアタッチ

アタッチ完了!

インターネットゲートウェイ作成は完了、次はルートテーブル

2-4. ルートテーブル

作成するルートテーブルはこちら

| – | ルートテーブル名 | 目的 | サブネット |

|---|---|---|---|

| 1 | RTB-Public-Wordpress01-mk | パブリックサブネット用 | public-subNet-1a |

| – | – | – | public-subNet-1c |

| 2 | RTB-Private-Wordpress01-mk | プライベートサブネット用 | private-subNet-1a |

| – | – | – | private-subNet-1c |

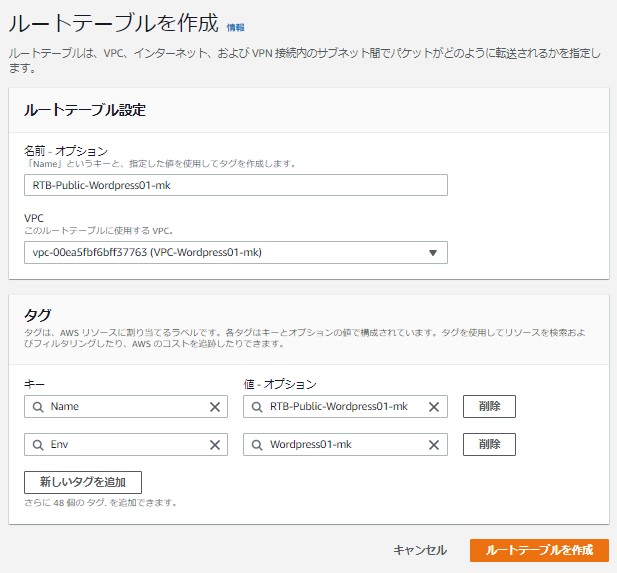

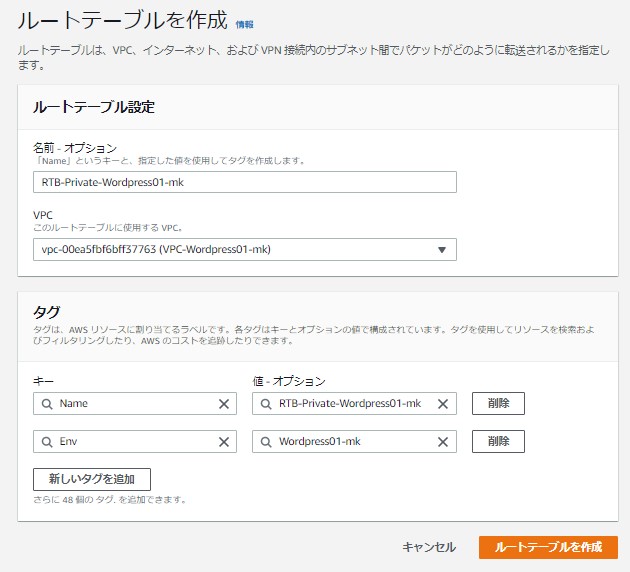

2-4-1. ルートテーブルの作成 – パブリック/プライベート 2つ作成

・ルートテーブル名の入力、作成したVPCの選択 > ルートテーブルを作成をクリック

・タグの使用はお好みでどうぞ

まずはパブリックサブネット用ルートテーブル作成

プライベートサブネット用のルートテーブルも同じく作成

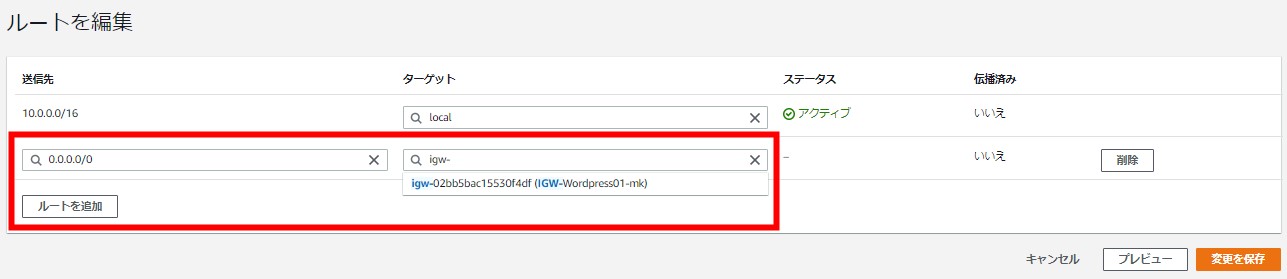

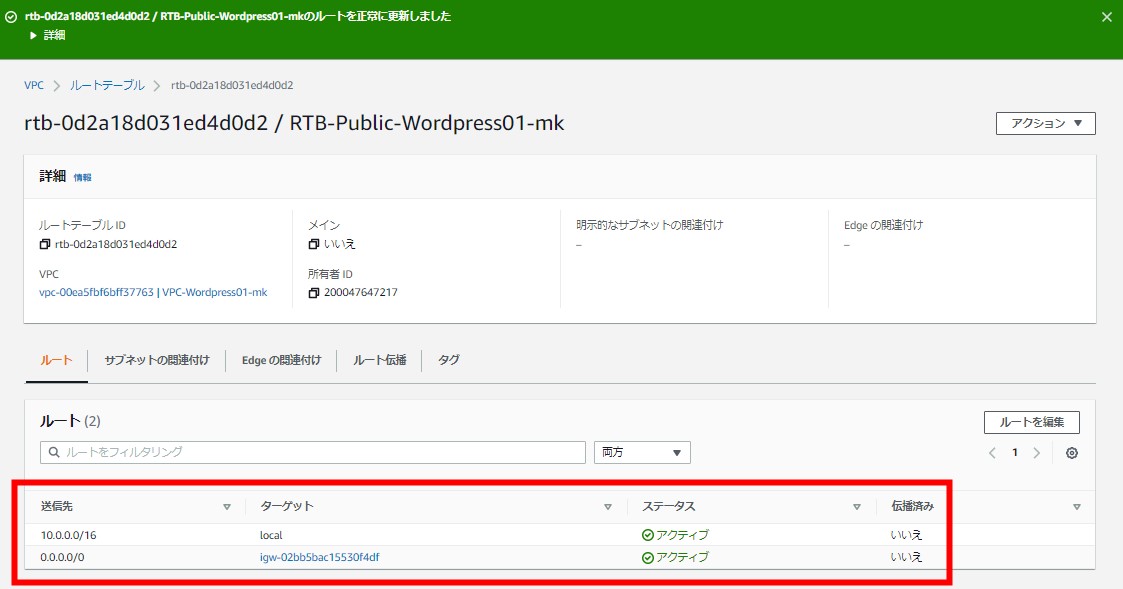

2-4-2. IGWの紐づけ – パブリックサブネット用のみ実施

ルートを編集をクリック

ルートの追加 → 作成したIGWをターゲットとして追加 → 変更を保存

紐づけが完了したことを確認 → OK!

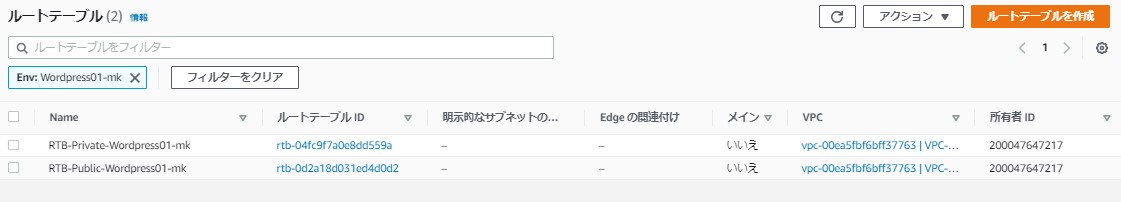

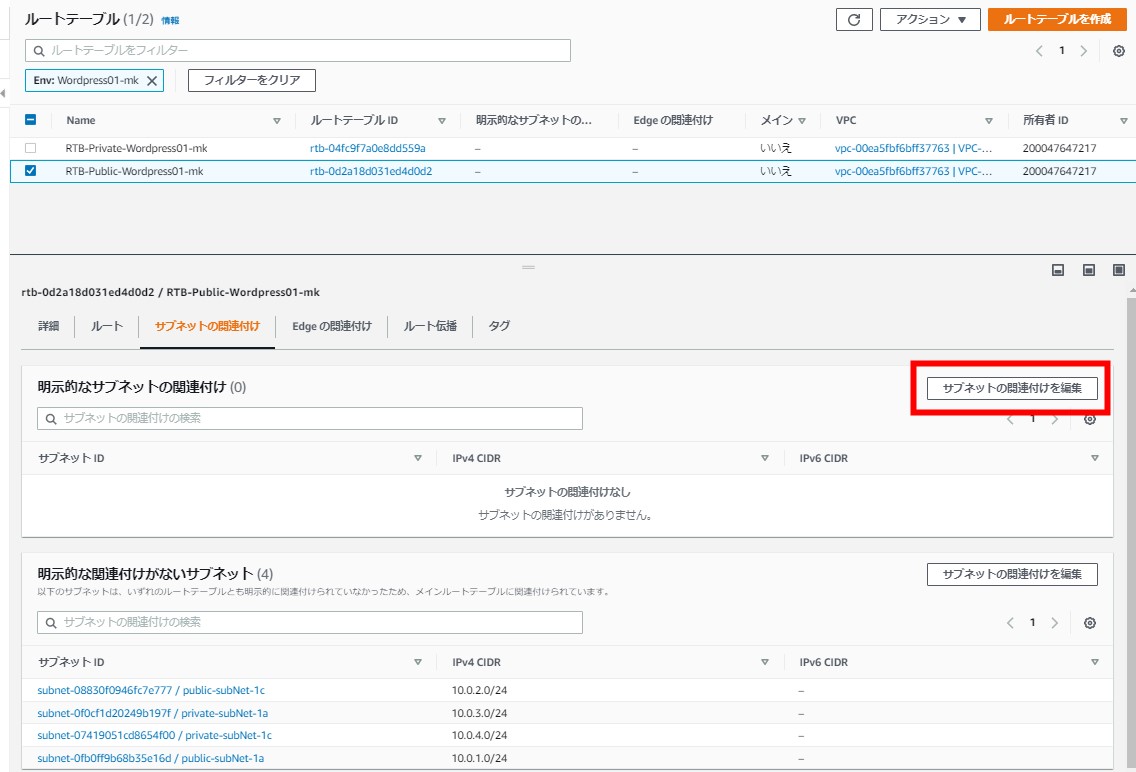

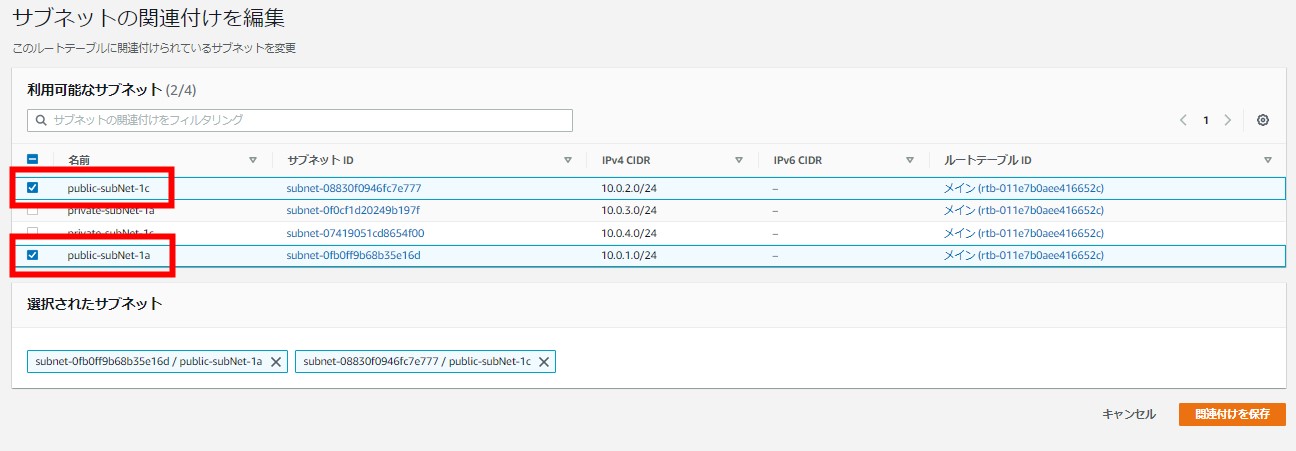

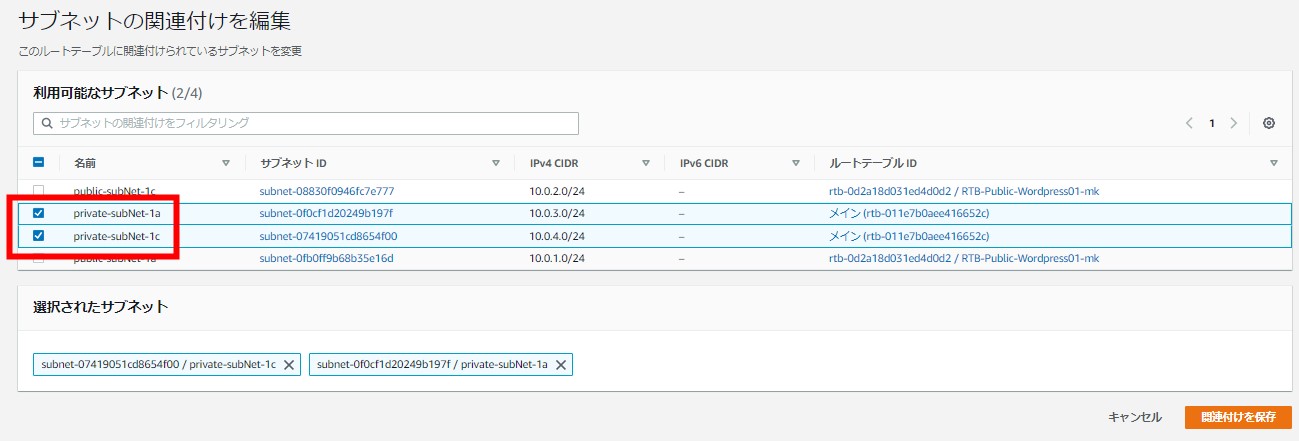

2-4-3. サブネットの関連付け – 両ルートテーブルで実施

ルートテーブルが2つ作成されていることを確認 – サブネット関連付け前

ルートテーブルを選択し、サブネットの関連付けを編集をクリック

ルートテーブルに適したサブネットを関連付け

・パブリックサブネット用の場合 —> public-XXXのサブネットを選択

・パブリックサブネット用の場合 —> private-XXXのサブネットを選択

2-5. セキュリティグループ

作成内容の確認

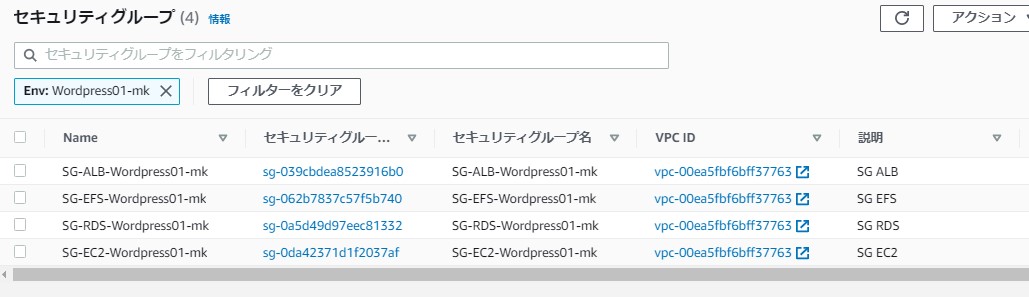

作成するセキュリティグループは合計4つ、

各セキュリティグループの内容は以下になります。

アウトバウンドルールの設定もできますが、インバウンドルールで許可したものはアウトバウンドにも適用されるため明示的に設定はしません。

| – | 項目 | 値 |

|---|---|---|

| 1 | セキュリティグループ名 | SG-EC2-Wordpress01-mk |

| – | インバウンドルール | タイプ:HTTP/SSH |

| – | – | ソース:0.0.0.0/0 |

| – | – | – |

|---|---|---|

| 2 | セキュリティグループ名 | SG-RDS-Wordpress01-mk |

| – | インバウンドルール | タイプ:MYSQL/Aurora (3306) |

| – | – | ソース:SG-EC2-Wordpress01-mk |

| – | – | – |

|---|---|---|

| 3 | セキュリティグループ名 | SG-EFS-Wordpress01-mk |

| – | インバウンドルール | タイプ:NFS (2049) |

| – | – | ソース:SG-EC2-Wordpress01-mk |

| – | – | – |

|---|---|---|

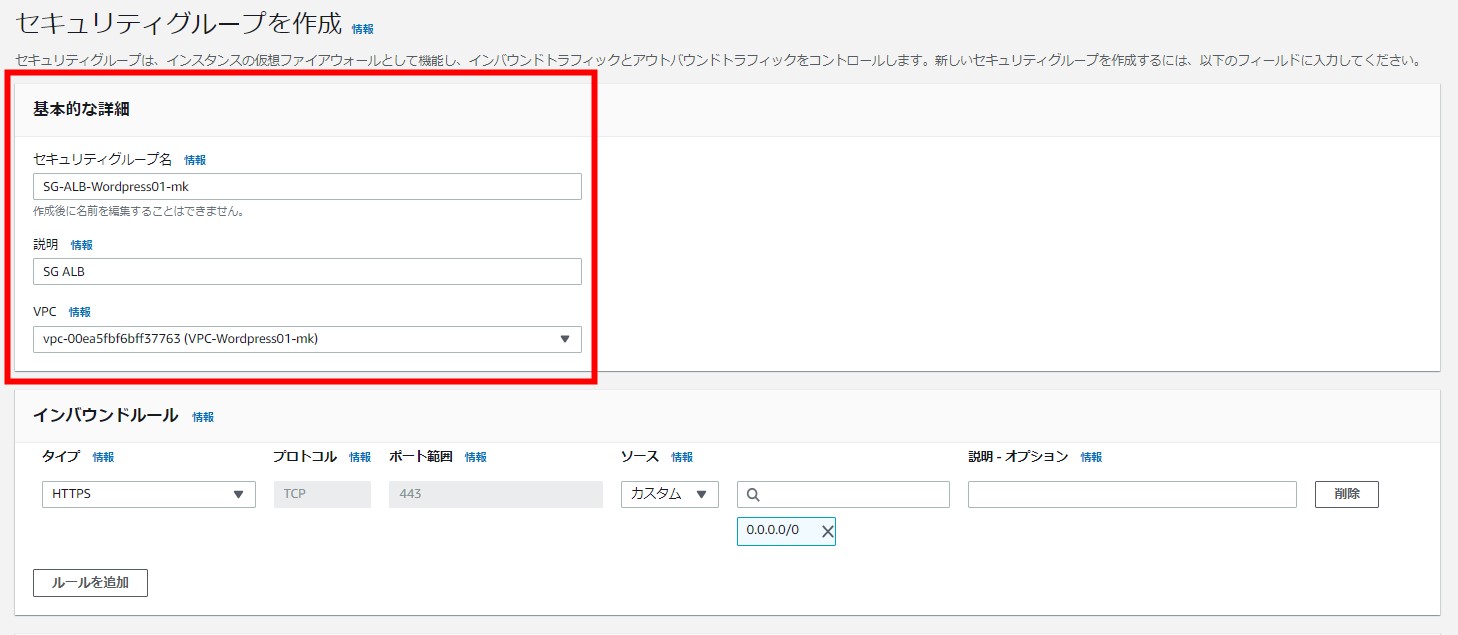

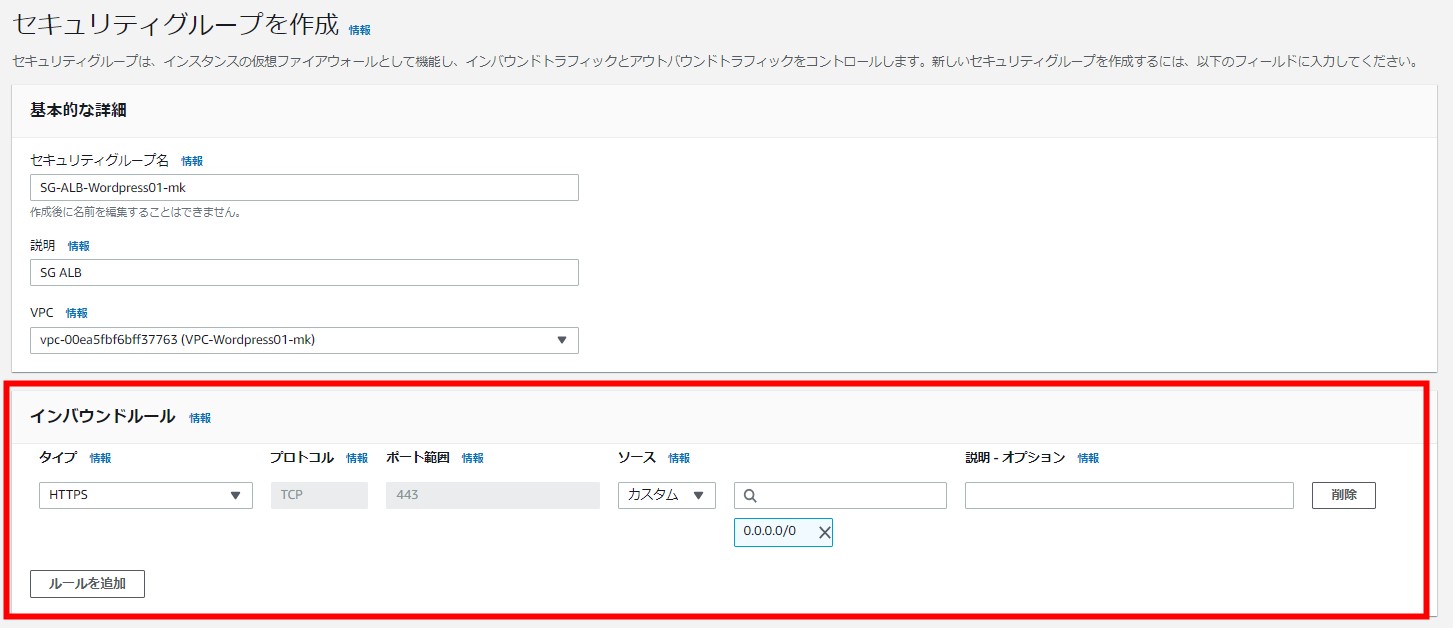

| 4 | セキュリティグループ名 | SG-ALB-Wordpress01-mk |

| – | インバウンドルール | タイプ:HTTPS |

| – | – | ソース:0.0.0.0/0 |

2-5-1. セキュリティグループの作成 – 4つ

画面左(ナビゲーションペイン)からセキュリティグループ > セキュリティグループを作成をクリック

作成内容の確認を参照し、"基本的な項目"(キャプチャの赤枠内)を記載/選択

説明:用途が分かるようなものを付けておくといいでしょう

インバウンドルール → ルールを追加

適切なタイプ、ソースを追加

タグの設定は任意の為、お好みで。

その他のセキュリティグループも作成していき、4つ作成できたことを確認

まとめ

後の手順で変更が必要な項目もありますが、ネットワーク周りのおおまかな構築は完了です。

次はRDS,EFSの構築、ではまた!