この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

前提

・VPCが作成済みであること

・RDS用のセキュリティグループが作成済みであること

・CloudFormationのテンプレートをyaml形式とする。

・AWSの管理者ユーザで検証しています。

・AWSコンソール上でスタックを作成します(作成手順を割愛します)。

ポイント

こちらのテンプレートは以下のパラメータになります。

・DBインスタンスの削除保護が無効(検証のため、すぐ削除します。必要な場合は有効に設定してください。)

・拡張モニタリングが有効

・PerformanceInsightsが有効

・ディスクを暗号化

・パブリックアクセスが無効

作成されるリソース

・DBサブネットグループ

・クラスターパラメータグループ

・DBパラメータグループ

・マスターインスタンス

・リードレプリカインスタンス

・拡張モニタリング用のIAMロール

CloudFormationテンプレート

RDS-Aurora-PostgreSQL.yaml

コピペで利用できます。下記のパラメータを自分の環境に合わせて変更してご利用ください。

DBSubnet1a: { ID: subnet-xxxxxxxxxxxxxxxxx }

DBSubnet1c: { ID: subnet-xxxxxxxxxxxxxxxxx }

RdsSecurityGroup: { ID: sg-xxxxxxxxxxxxxxxxx }AWSTemplateFormatVersion: '2010-09-09'

Description: This CloudFormation template to create RDS(Aurora PostgreSQL) db instances.

Mappings:

dev:

DBSubnet1a: { ID: subnet-xxxxxxxxxxxxxxxxx }

DBSubnet1c: { ID: subnet-xxxxxxxxxxxxxxxxx }

RdsSecurityGroup: { ID: sg-xxxxxxxxxxxxxxxxx }

DBInstance:

Engine: aurora-postgresql

EngineVersion: 13.7

RDS1AvailabilityZone: ap-northeast-1a

RDS2AvailabilityZone: ap-northeast-1c

BackupRetentionPeriod: 7

PreferredBackupWindow: 13:00-13:30

ClusterPreferredMaintenanceWindow: tue:14:00-tue:14:30

InstancePreferredMaintenanceWindow: wed:14:00-wed:14:30

DatabaseName: test_db

AutoMinorVersionUpgrade: true

DBInstanceClass: db.r5.large

DBParameterGroup:

DBEngineFamily: aurora-postgresql13

Parameters:

Environment:

Description: Type of this environment.

Type: String

Default: dev

AllowedValues:

- dev

SystemName:

Description: Name of this system.

Type: String

Default: test-rds

Username:

Description: Name of DB mater username.

Type: String

Default: postgres

Password:

Description: Name of DB mater user password.

Type: String

NoEcho: true

Metadata:

AWS::CloudFormation::Interface:

ParameterGroups:

-

Label:

default: Environment Configuration

Parameters:

- SystemName

- Environment

-

Label:

default: RDS DB instace Configuration

Parameters:

- Username

- Password

Resources:

# IAM Role for enhanced monitoring

RDSMonitoringRole:

Type: AWS::IAM::Role

Properties:

RoleName: !Sub ${SystemName}-${Environment}-rds-monitoring-role

Path: /

AssumeRolePolicyDocument: !Sub |

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "monitoring.rds.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

}

ManagedPolicyArns:

- arn:aws:iam::aws:policy/service-role/AmazonRDSEnhancedMonitoringRole

RDSCluster:

Type: AWS::RDS::DBCluster

Properties:

MasterUsername: !Ref Username

MasterUserPassword: !Ref Password

Port: 5432

Engine: !FindInMap [ !Ref Environment, DBInstance, Engine ]

DBSubnetGroupName: !Ref DBSubnetGroup

DBClusterParameterGroupName: !Ref RDSDBClusterParameterGroup

VpcSecurityGroupIds:

- !FindInMap [ !Ref Environment, RdsSecurityGroup, ID ]

BackupRetentionPeriod: !FindInMap [ !Ref Environment, DBInstance, BackupRetentionPeriod ]

PreferredBackupWindow: !FindInMap [ !Ref Environment, DBInstance, PreferredBackupWindow ]

DatabaseName: !FindInMap [ !Ref Environment, DBInstance, DatabaseName ]

DBClusterIdentifier: !Sub ${SystemName}-${Environment}-aurora-posgre

DeletionProtection: false

EngineMode: provisioned

EngineVersion: !FindInMap [ !Ref Environment, DBInstance, EngineVersion ]

PreferredMaintenanceWindow: !FindInMap [ !Ref Environment, DBInstance, ClusterPreferredMaintenanceWindow ]

StorageEncrypted: true

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-aurora-posgre-cluster

RDSDBInstance1:

Type: AWS::RDS::DBInstance

Properties:

DBSubnetGroupName: !Ref DBSubnetGroup

DBParameterGroupName: !Ref RDSDBParameterGroup

Engine: !FindInMap [ !Ref Environment, DBInstance, Engine ]

EngineVersion: !FindInMap [ !Ref Environment, DBInstance, EngineVersion ]

DBClusterIdentifier: !Ref RDSCluster

AvailabilityZone: !FindInMap [ !Ref Environment, DBInstance, RDS1AvailabilityZone ]

DBInstanceClass: !FindInMap [ !Ref Environment, DBInstance, DBInstanceClass ]

AutoMinorVersionUpgrade: !FindInMap [ !Ref Environment, DBInstance, AutoMinorVersionUpgrade ]

CopyTagsToSnapshot: true

DBInstanceIdentifier: !Sub ${SystemName}-${Environment}-aurora-posgre-1

EnablePerformanceInsights: true

PreferredMaintenanceWindow: !FindInMap [ !Ref Environment, DBInstance, InstancePreferredMaintenanceWindow ]

# DeletionProtection: true

MonitoringInterval: 60

MonitoringRoleArn: !GetAtt RDSMonitoringRole.Arn

PubliclyAccessible: false

PromotionTier: 1

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-aurora-posgre-1

RDSDBInstance2:

Type: AWS::RDS::DBInstance

Properties:

DBSubnetGroupName: !Ref DBSubnetGroup

DBParameterGroupName: !Ref RDSDBParameterGroup

Engine: !FindInMap [ !Ref Environment, DBInstance, Engine ]

EngineVersion: !FindInMap [ !Ref Environment, DBInstance, EngineVersion ]

DBClusterIdentifier: !Ref RDSCluster

AvailabilityZone: !FindInMap [ !Ref Environment, DBInstance, RDS2AvailabilityZone ]

DBInstanceClass: !FindInMap [ !Ref Environment, DBInstance, DBInstanceClass ]

AutoMinorVersionUpgrade: !FindInMap [ !Ref Environment, DBInstance, AutoMinorVersionUpgrade ]

CopyTagsToSnapshot: true

DBInstanceIdentifier: !Sub ${SystemName}-${Environment}-aurora-posgre-2

EnablePerformanceInsights: true

PreferredMaintenanceWindow: !FindInMap [ !Ref Environment, DBInstance, InstancePreferredMaintenanceWindow ]

# DeletionProtection: true

MonitoringInterval: 60

MonitoringRoleArn: !GetAtt RDSMonitoringRole.Arn

PubliclyAccessible: false

PromotionTier: 2

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-aurora-posgre-2

# DB subnet group

DBSubnetGroup:

Type: AWS::RDS::DBSubnetGroup

Properties:

DBSubnetGroupName: !Sub ${SystemName}-${Environment}-db-subnet-group

DBSubnetGroupDescription: !Sub ${SystemName}-${Environment}-db-subnet-group

SubnetIds:

- !FindInMap [ !Ref Environment, DBSubnet1a, ID ]

- !FindInMap [ !Ref Environment, DBSubnet1c, ID ]

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-db-subnet-group

# DB Cluster Parameter Group

RDSDBClusterParameterGroup:

Type: AWS::RDS::DBClusterParameterGroup

Properties:

Description: !Sub ${SystemName}-${Environment}-db-cluster-param-group

Family: !FindInMap [ !Ref Environment, DBParameterGroup, DBEngineFamily ]

Parameters:

client_encoding: UTF8

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-db-cluster-param-group

# DB parameter group

RDSDBParameterGroup:

Type: AWS::RDS::DBParameterGroup

Properties:

Description: !Sub ${SystemName}-${Environment}-db-param-group

Family: !FindInMap [ !Ref Environment, DBParameterGroup, DBEngineFamily ]

Tags:

- Key: Name

Value: !Sub ${SystemName}-${Environment}-db-param-group作成後の確認

スタックの確認

イベント画面の確認

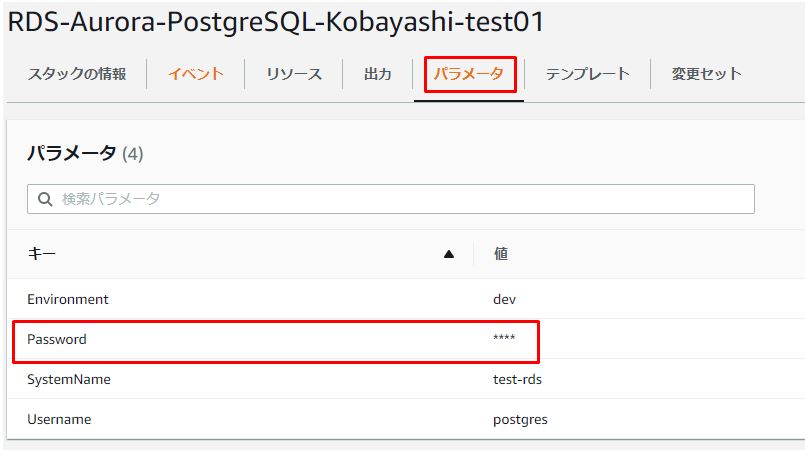

パラメータ画面の確認

CfnのテンプレートにNoEchoを使うことで、パスワードがアスタリスク (*****) と表示されます。

NoEcho

パラメータ値をマスクして、コンソール、コマンドラインツール、または API に表示されないようにするかどうか。NoEcho 属性を true に設定すると、CloudFormation は、スタックまたはスタックイベントを記述するすべての呼び出しに対して、アスタリスク (*****) としてマスクされたパラメータ値を返します。

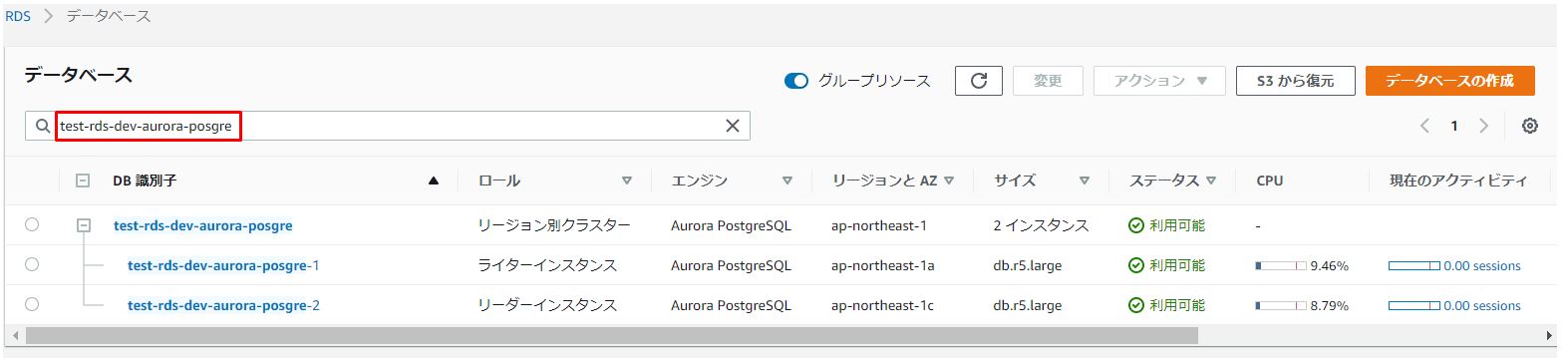

RDSコンソール上の確認

クラスターの確認

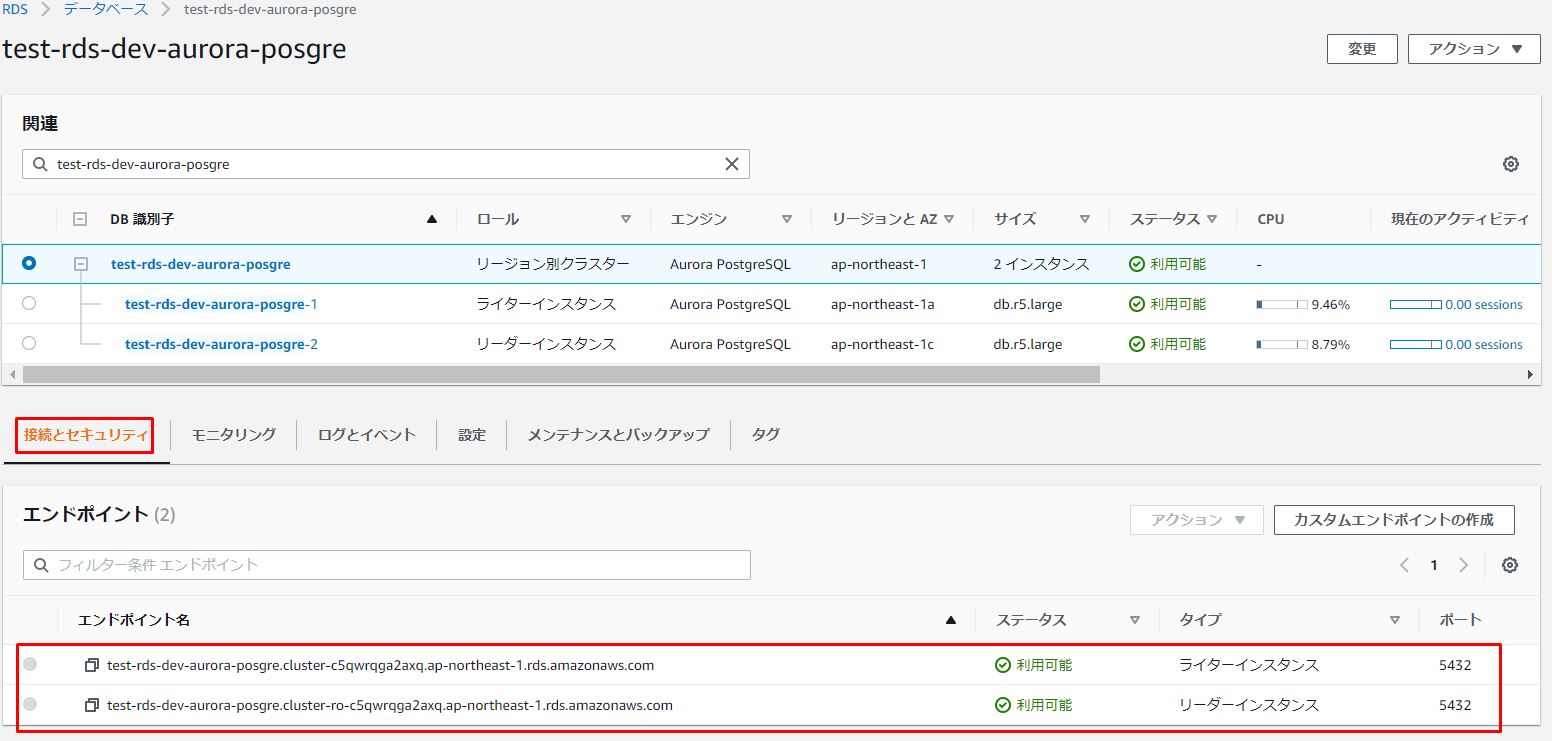

接続用エンドポイントの確認

まとめ

今回、初めてAuroraのCloudFormation化をやっていたのですが、いくつかの設定にクラスターとDBインスタンスの両方がありあすが、クラスターに設定しないといけないパラメータがあります。(例:DBインスタンスの削除保護について、クラスターで設定すること。DBInstanceで設定するとエラーになります。)

少しでもお役に立てれば幸いです。