どうも、クラ本部の黒田です。

皆さん、ご無沙汰しております。

お盆休みに入りましたね。

最近は、現場の環境構築に集中しており、皆さんはいかがお過ごしでしょうか。

以下はクラ本部メンバー記事のご紹介です。

さて、今回は、セキュリティとトラフィック最適化のための指定されたVPCのDNSクエリログ取得の設定手順についてご紹介します。

はじめに

DNS(Domain Name System)は、インターネット上でドメイン名とIPアドレスの対応関係を解決するための基盤的なサービスです。しかし、このサービスを利用する際に発生するDNSクエリは、セキュリティリスクやトラフィック最適化の観点から注目されるべき情報です。

DNSクエリログとは

DNSクエリログは、DNSサーバーに寄せられるクエリ(問い合わせ)の情報を記録したログです。これにはクエリの内容、発信元IPアドレス、クエリのタイプ(Aレコード、MXレコードなど)、クエリの応答などが含まれます。これにより、DNSトラフィックに関する詳細な情報を可視化し、セキュリティ分析やトラフィック最適化に役立てることができます。

DNSクエリログ記録取得の重要性とメリット

セキュリティ強化やトラフィック分析、トラブルシューティングの観点から、DNS クエリログ取得の設定は不可欠です。以下にそのメリットと必要性を見てみましょう。

-

セキュリティ強化: DNS クエリログ取得設定を有効にすることで、不正なトラフィックや攻撃を早期に検出できます。異常なクエリパターンや異なる地域からの急増したトラフィックなどが可視化され、セキュリティ対策の強化に役立ちます。

-

トラフィック分析: クエリログに記録された情報を分析することで、トラフィックの傾向やパフォーマンスの問題を特定できます。これにより、適切なスケーリングや最適化を行い、ユーザーエクスペリエンスを向上させることができます。

-

トラブルシューティング: DNS障害の際、クエリログを調査することで、問題の原因を特定しやすくなります。不正な設定やクエリエラーなどの問題に素早く対処できるため、サービスの復旧時間を短縮できます。

DNSクエリログ記録設定しない場合のリスクについて

DNSクエリログ記録設定しない場合、以下のリスクが考えられます。

-

攻撃の検出が遅れる: 不正なトラフィックや攻撃を検出できないため、セキュリティリスクが高まります。攻撃者はDNSを悪用して、様々な攻撃を行う可能性があるため、トラフィックの可視化は不可欠です。

-

問題の特定が難しい: トラフィックの傾向や問題を特定できないため、パフォーマンスの低下や障害の解決が遅くなる可能性があります。ユーザーエクスペリエンスが悪化することが予想されます。

総じて、DNSクエリログ記録設定は、セキュリティの向上、トラフィック最適化、トラブルシューティングの効率化に貢献する重要な手段です。セキュリティ意識の高まる今日のウェブ環境において、DNSトラフィックの可視化と分析は見逃せない要素と言えるでしょう。

設定手順

前提条件

- Route 53 のドメインを管理していること。

- 指定するVPCが作成されていること。

ステップ1- Route 53 コンソール画面操作

1,マネジメントコンソールのサービス一覧から「Route 53」を選択します。

※Route 53はグローバルサービスのため、デフォルトリージョンはバージニア北部となっていることにご注意!

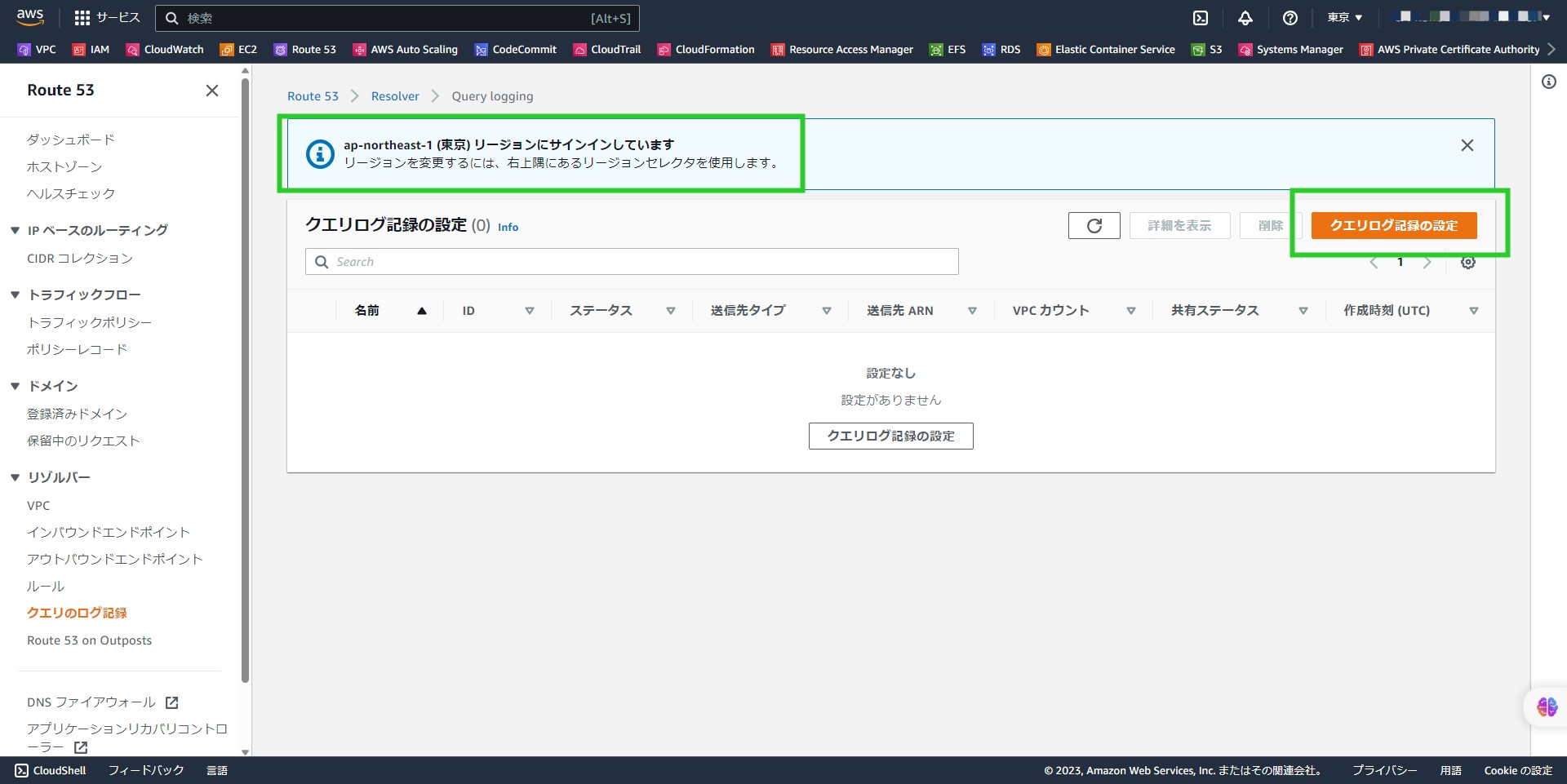

2,左側のナビゲーションメニューから「リゾルバー」の「クエリのログ記録」を選択します。

3,画面上右側の「クエリログ記録の設定」をクリックします。

ログは、以下の AWS リソースのいずれかに送信できます。

- Amazon CloudWatch Logsのロググループ

- Amazon S3 バケット

- Kinesis Data Firehose の配信ストリーム

今回は CloudWatch Logsのロググループの設定手順をご紹介

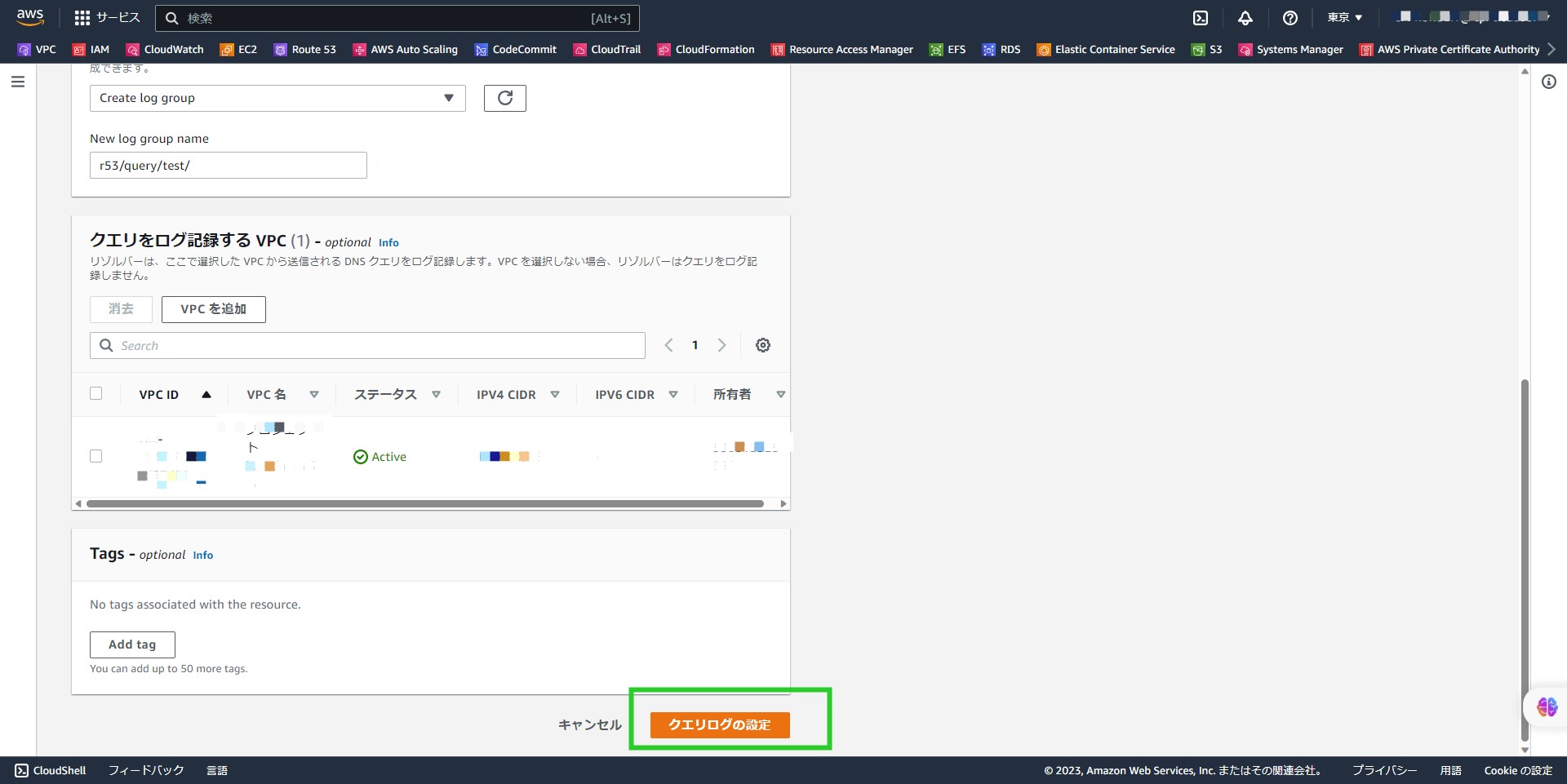

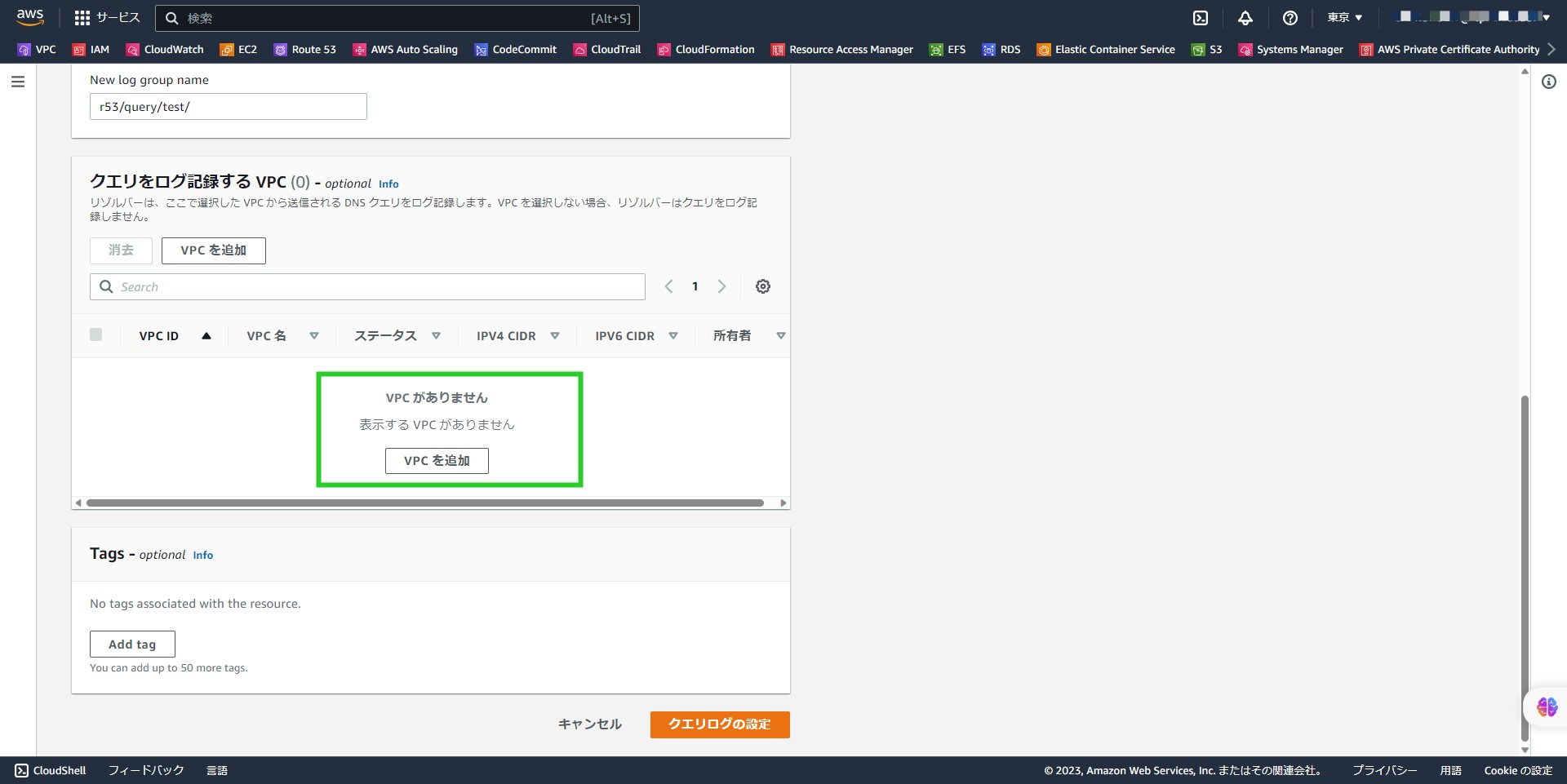

ステップ2- 設定値の入力

| 項目 | 値 |

|---|---|

| クエリログ記録設定名 | Query-kuroda-test |

| クエリログ送信先 | CloudWatch Logsロググループ |

| ロググループ名(新規作成) | r53/query/test/ |

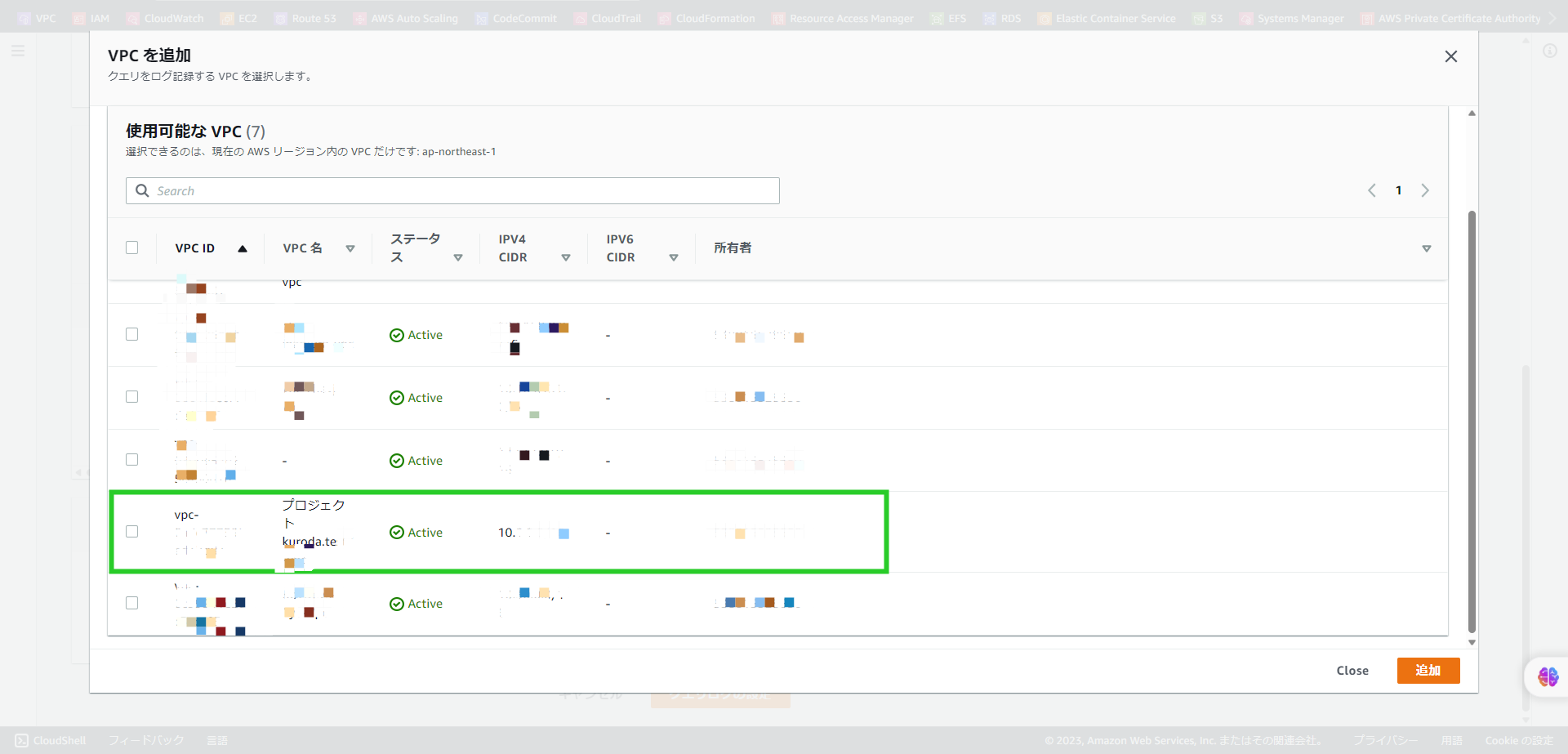

- 指定するVPCの追加

- クエリログの設定をクリックします

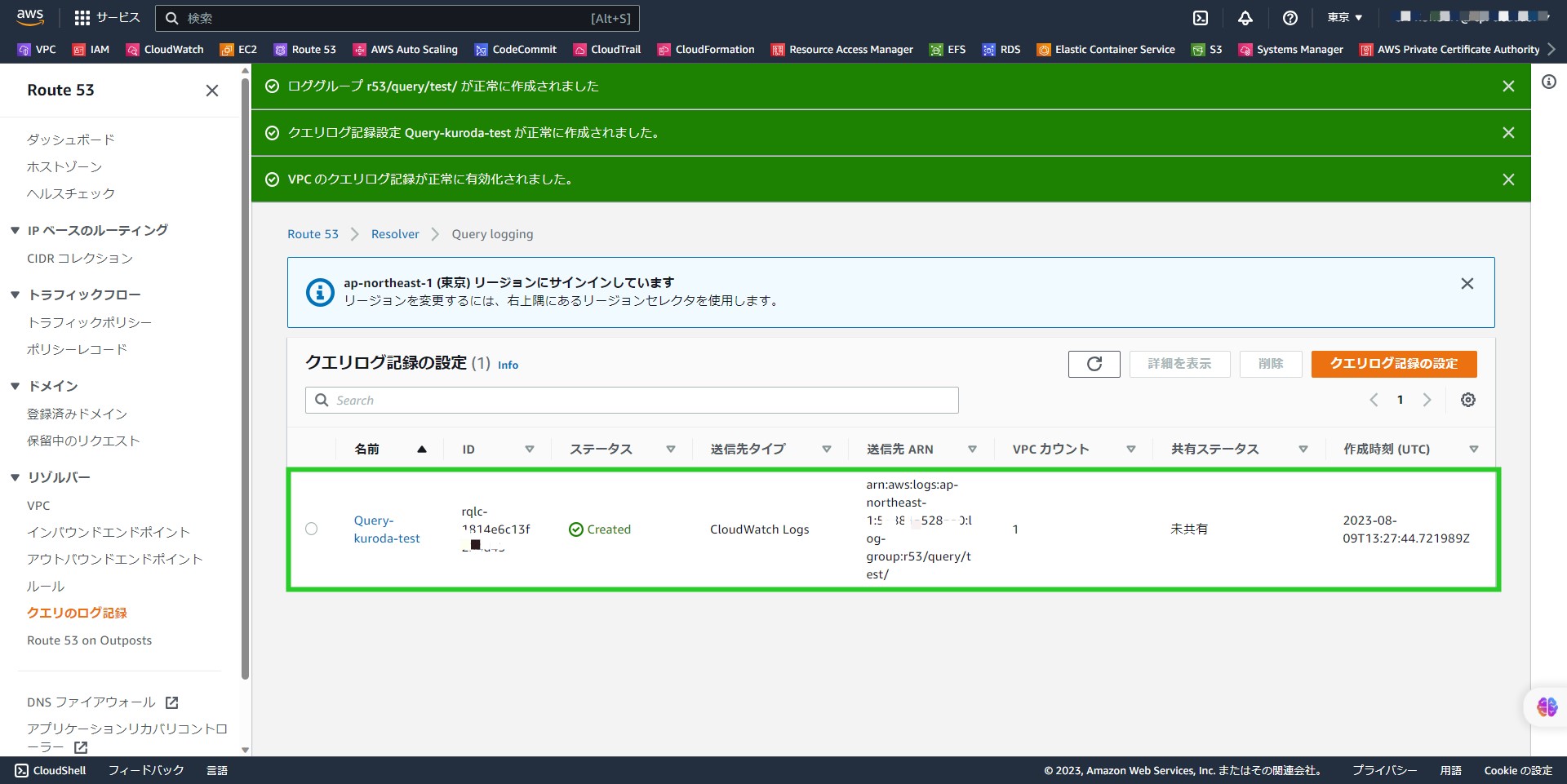

- クエリログの設定完了

ステップ3- 動作確認

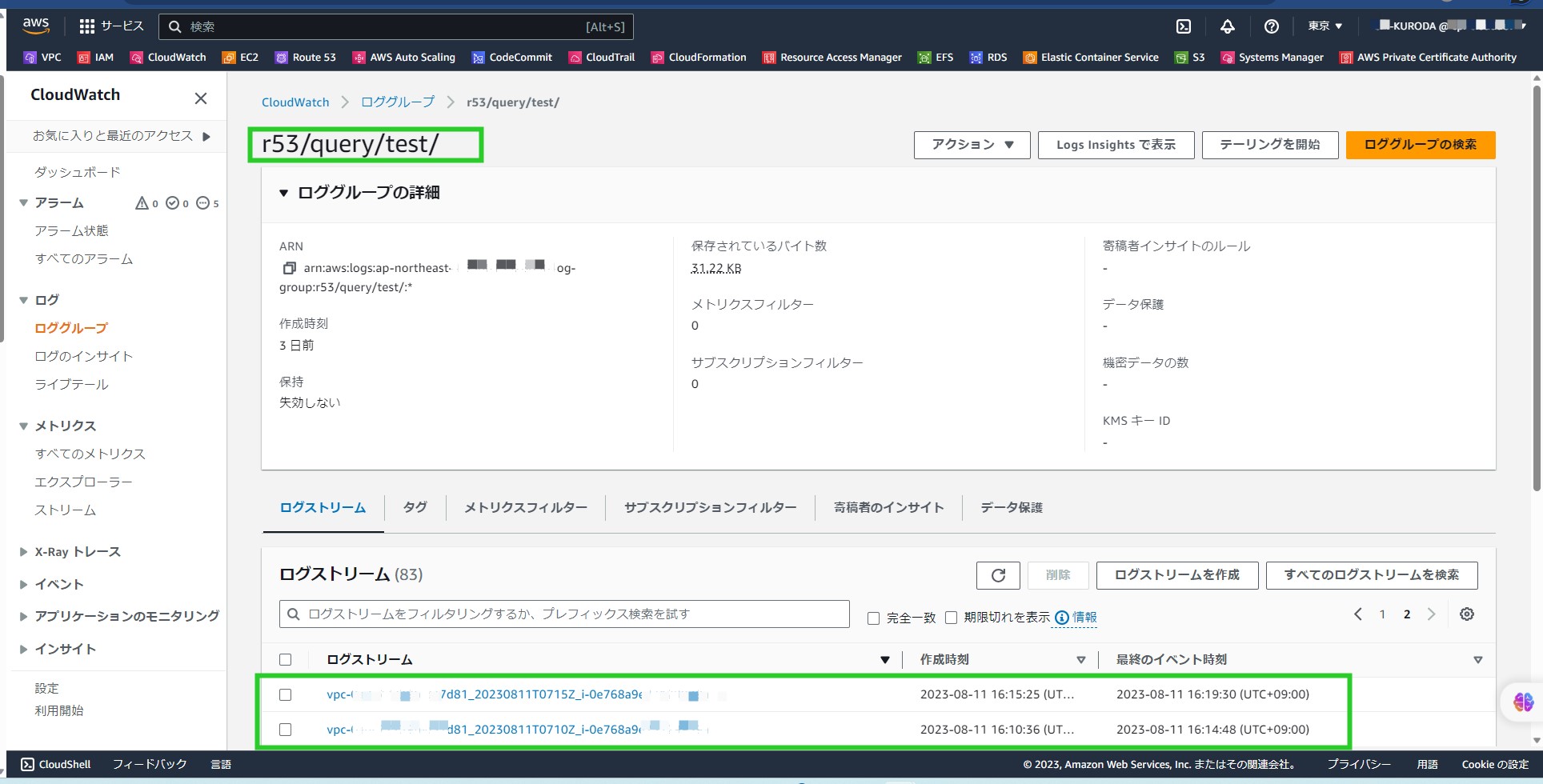

①設定時に指定した CloudWatch ロググループに移動し、ログエントリが正しく記録されているかを確認します。

②クエリの詳細情報やリクエスト/レスポンスの内容が表示されています。

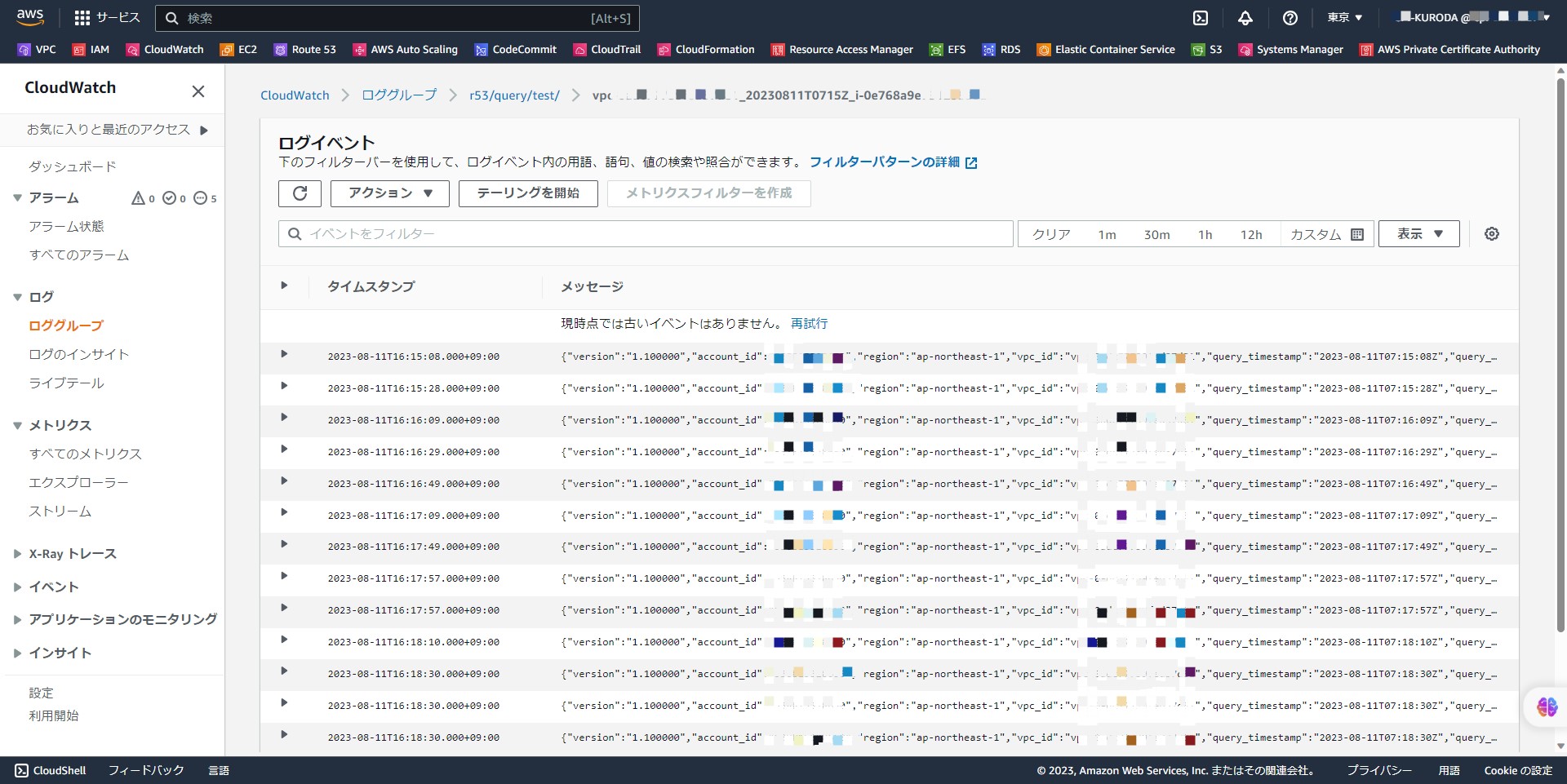

③ログストリームをクリックしますと、更にJson形式の詳細を確認することが出来ます。

{

"version": "1.100000",

"account_id": "AWSaccount",

"region": "ap-northeast-1",

"vpc_id": "vpc-0adc777xxxxxxxx",

"query_timestamp": "2023-08-11T07:15:08Z",

"query_name": "ec2messages.ap-northeast-1.amazonaws.com.",

"query_type": "A",

"query_class": "IN",

"rcode": "NOERROR",

"answers": [

{

"Rdata": "99.00.00.10",

"Type": "A",

"Class": "IN"

}

],

"srcaddr": "10.0.0.000",

"srcport": "527800",

"transport": "UDP",

"srcids": {

"instance": "i-xxxxxxxxx9939a"

}

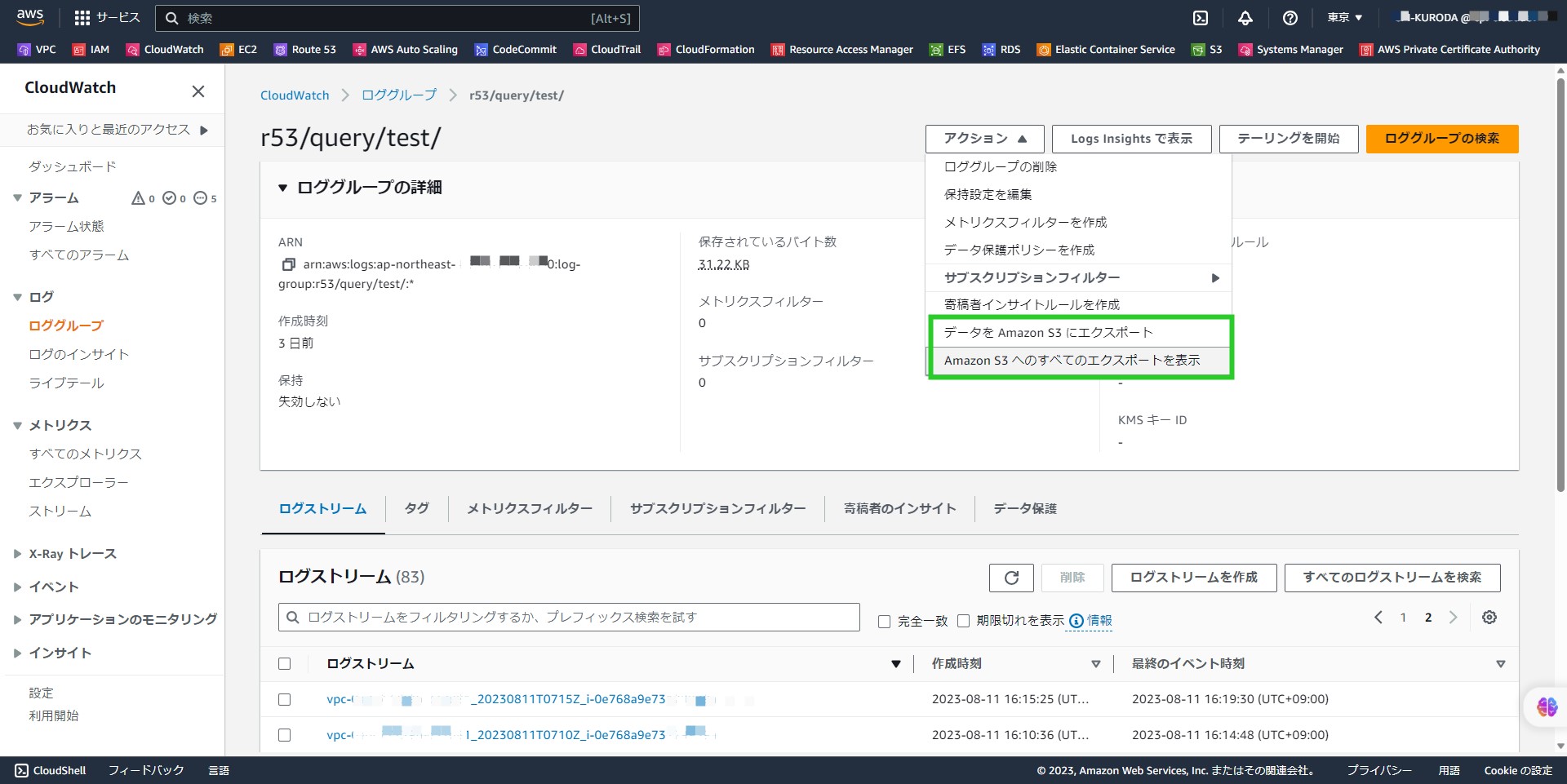

}④記録データをS3に転送も可能

まとめ

ログエントリの分析:

記録されたログエントリを分析して、正しい情報が含まれていることを確認します。正常なクエリと異常なクエリの違いや、クエリのタイプ、発生時間などを確認して、トラフィックの傾向を把握することが出来ます。

以上のステップに従って、指定されたVPCのクエリログ記録設定が正しく機能することで、セキュリティやパフォーマンスの向上、トラブルシューティングの効率化が適切に行われていることを確認しましょう。

では、皆さん、また次回お会いしましょう。

↑↑↑クラ本部メンバーが書いた記事のご紹介 ↑↑↑、合わせてやってみるのもいいかと