この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

Amazon RDS と Amazon Aurora について、SSL/TLS 証明書 (rds-ca-2019)が2024 年に期限切れになります。

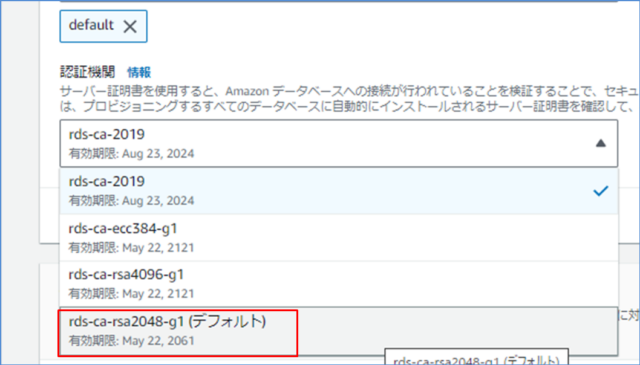

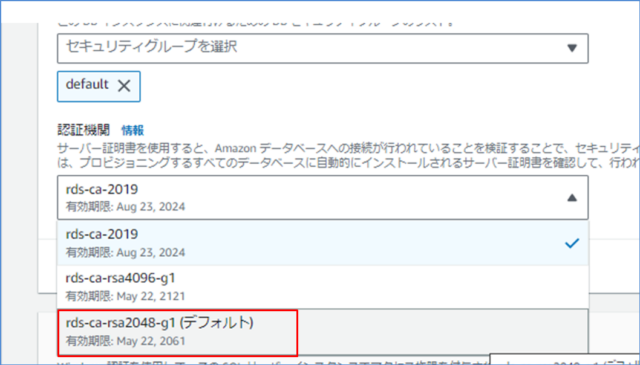

2022年12月に、40年間有効なCA証明書 (rds-ca-rsa2048-g1)と100年間有効なCA証明書 (rds-ca-rsa4096-g1 および rds-ca-ecc384-g1) が新しくリリースされているので、いずれかの証明書に更新しておきたいです。

いざRDSの証明書更新をしようと思ったときに、ふと疑問に思ったことがあります。

・インスタンスは停止していて大丈夫?

・再起動は発生する?

今回の記事は、2024年に期限切れとなるRDSの証明書の更新作業で疑問に思ったことを解消する内容です。

RDS証明書更新作業でのちょっとした疑問

アジアパシフィック (東京)リージョンにあるRDSでSSL/TLS 証明書 (rds-ca-2019)を利用している場合、2024年8月22日に有効期限が切れます。

それまでに更新しようと調査している際に、疑問が2つわきました。

- 疑問①RDSインスタンスは停止していて大丈夫?

- 疑問②RDS証明書更新作業で再起動は発生する?

ひとつひとつ調べてみたので、その結果を紹介します。

疑問①RDSインスタンスは停止していて大丈夫?

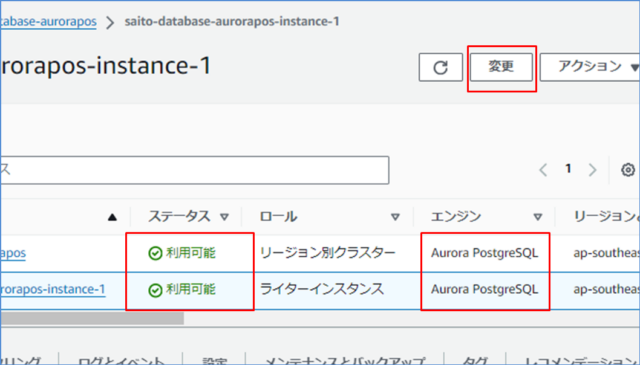

結論:起動している必要がある

AWSコンソール上から更新作業をする場合、対象データベースを選択して[変更]を押し、証明書を選択します。RDSが停止している場合、データベースを選択しても[変更]ボタンが有効化されません。

深夜に稼働を止めていて、更新作業を深夜に実施する場合は起動しておく必要がありますね。

疑問②RDS証明書更新作業で再起動は発生する?

結論:Amazon RDS for SQL Server以外は発生しない

[Amazon Web Services ブログ]に今回の証明書更新の詳しい内容が書かれています。その中に[留意点]の項目に、

Amazon RDS for SQL Server を除き、今日の RDS および Aurora エンジンのほとんどは、その最新バージョンにおいて、データベースの再起動なしでの証明書のローテーションをサポートしています。

と書かれています。

試しに、以下の3つのエンジンを対象に証明書更新をしてみました。

・Amazon RDS for MySQL

・Amazon Aurora PostgreSQL

・Amazon RDS for SQL Server

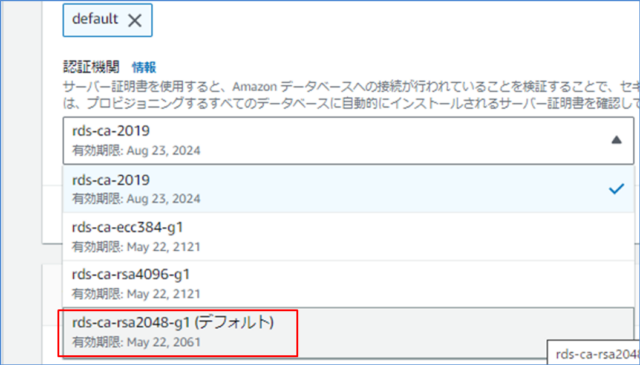

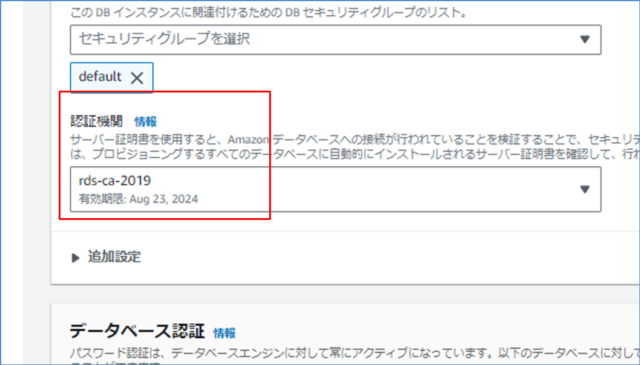

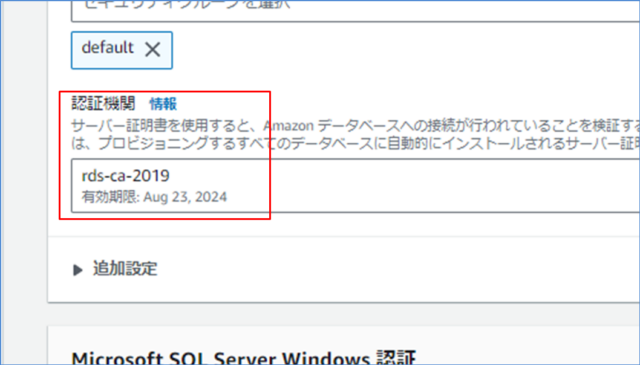

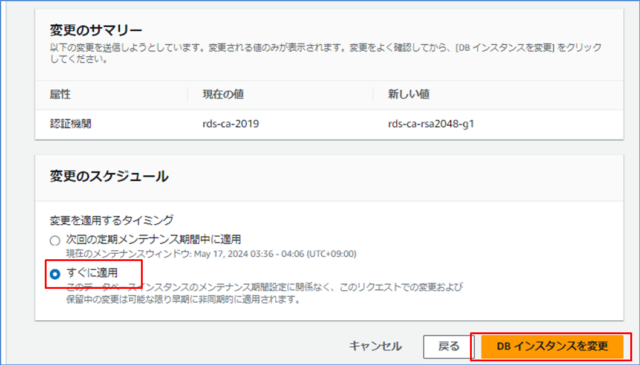

3台とも更新が必要な証明書「rds-ca-2019」からデフォルトの「rds-ca-rsa2048-g1」に変更してみます。

●Amazon RDS for MySQLの場合

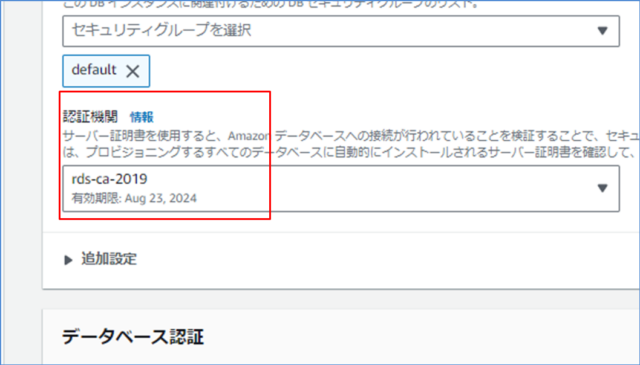

↓[変更]をクリックします。

↓[認証機関]を[rds-ca-2019]から[rds-ca-rsa2048-g1]に変更します。

↓

↓[続行]をクリックします。

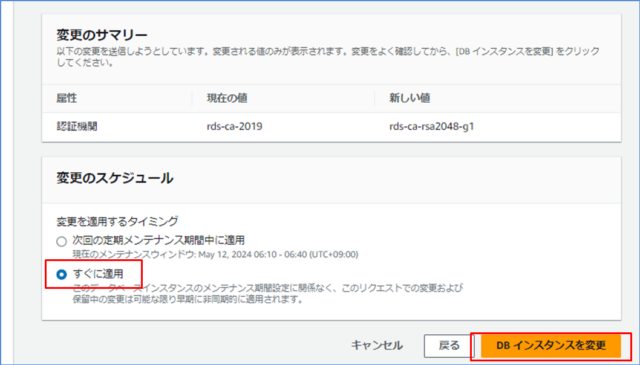

↓テストですので、[すぐに適用]を選択し、[DBインスタンスを変更]をクリックします。

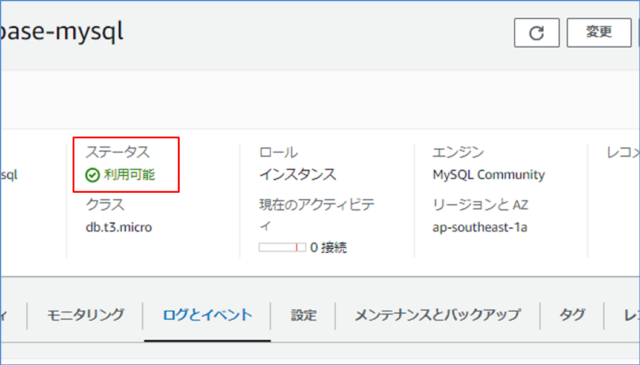

↓ステータスが[変更中]になりましたので、[利用可能]になるまで待ちます。

↓

↓利用可能になったのでログを見てみると、11:55に証明書変更を実施しましたが、それ以降の時間に再起動[restart]は発生していませんね。

●Amazon Aurora PostgreSQLの場合

↓[変更]をクリックします。

↓[認証機関]を[rds-ca-2019]から[rds-ca-rsa2048-g1]に変更します。

↓

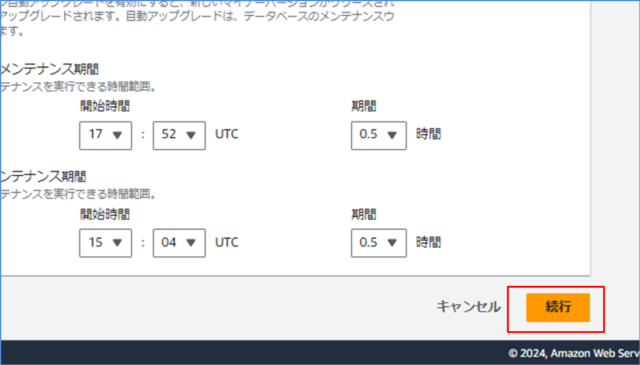

↓[続行]をクリックします。

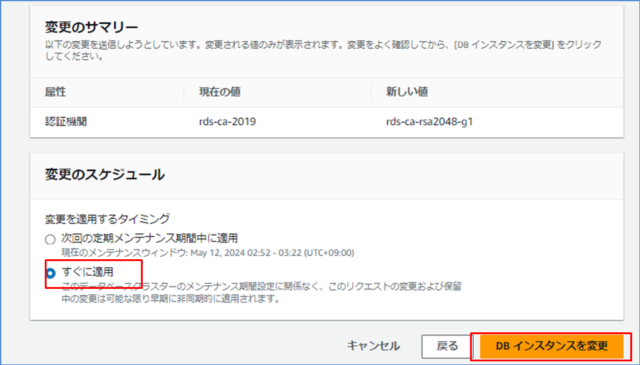

↓テストですので、[すぐに適用]を選択し、[DBインスタンスを変更]をクリックします。

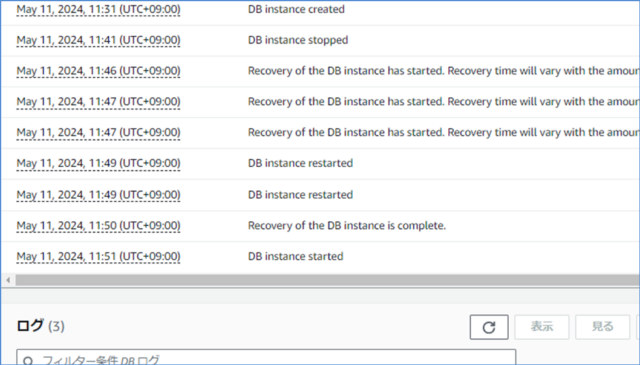

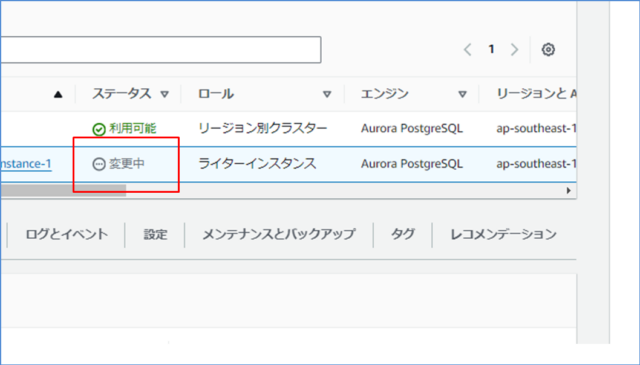

↓ステータスが[変更中]になりましたので、[利用可能]になるまで待ちます。

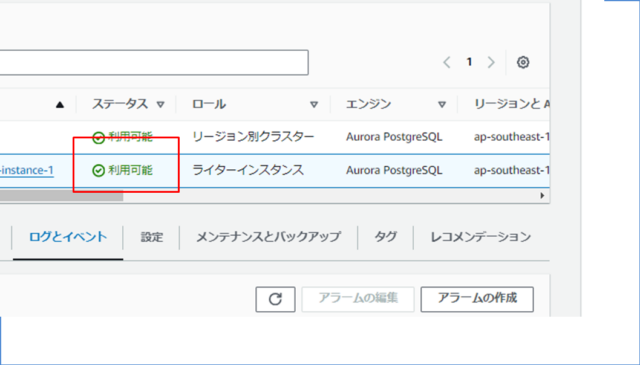

↓

↓利用可能になったのでログを見てみると、再起動[restart]は発生していませんね。

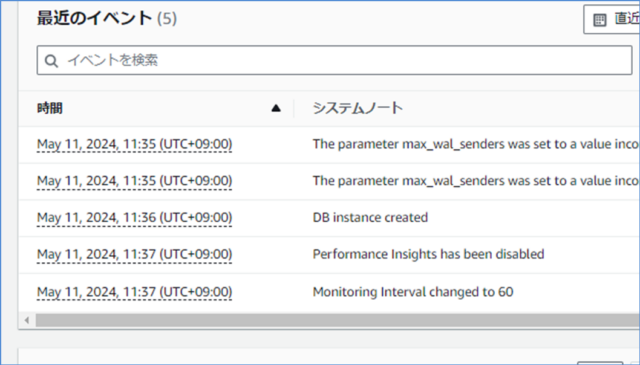

●Amazon RDS for SQL Serverの場合

↓[変更]をクリックします。

↓[認証機関]を[rds-ca-2019]から[rds-ca-rsa2048-g1]に変更します。

↓

↓[続行]をクリックします。

↓テストですので、[すぐに適用]を選択し、[DBインスタンスを変更]をクリックします。

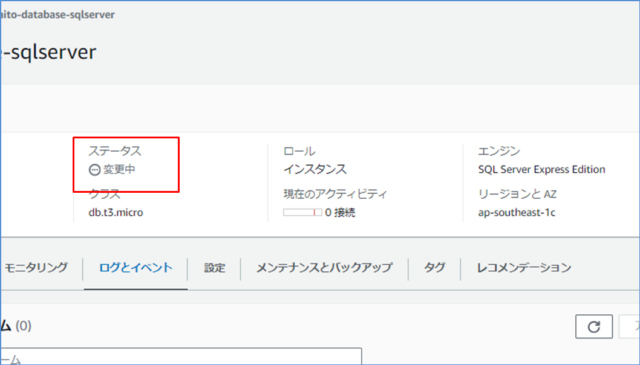

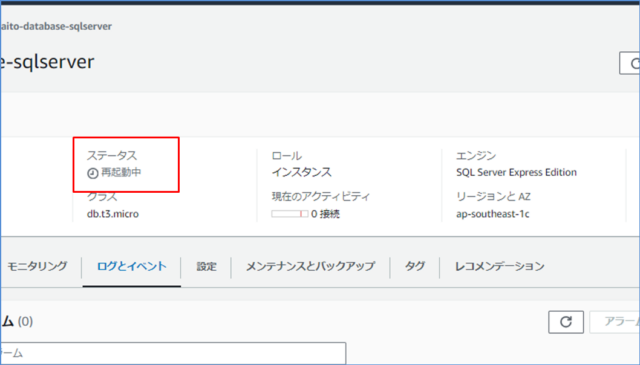

↓ステータスが[変更中]になりました。

↓やはり[再起動中]のステータスが表示がされましたね。[利用可能]になるまで待ちます。

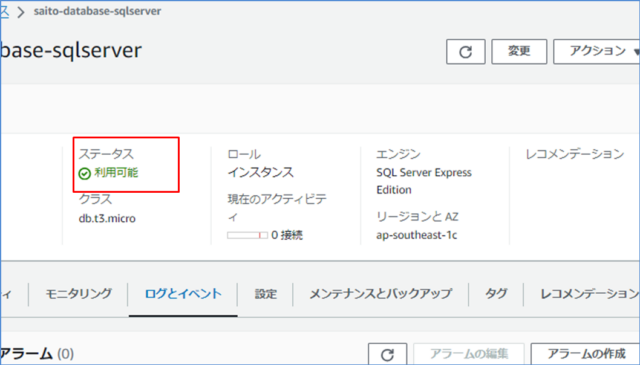

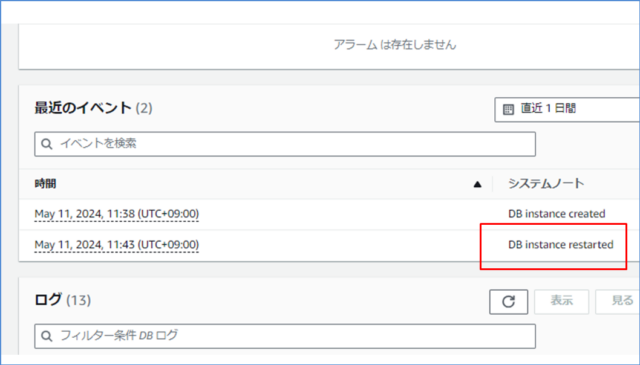

↓

↓利用可能になったのでログを見てみると、再起動[restart]が発生しているログが出ていました。

参考までに更新実施から利用可能まで以下の時間がかかりました。

- Amazon RDS for MySQL 1分

- Amazon Aurora PostgreSQL 1分

- Amazon RDS for SQL Server 3分

まとめ

RDSの証明書更新をする際に、ふと思った疑問を調べてみました。リージョンによっては2024年10月まで有効のリージョンもあるようですが、更新が必要な場合は早めに計画して実施しましょう。

参考リンク:Amazon Web Services ブログ、SSL/TLS 証明書のローテーション

↓ほかの協栄情報メンバーのRDSについての記事を公開しています。ぜひ参考にしてみてください。

■AWS RDS for Oracleメモリー不足際の解決案(dapeng)

■【AWS初心者向け】RDSリネーム後、PITR&AWS Backupリカバリー手順(Kuroda)

■“Amazon RDS for SQL Server”のクロスリージョンリードレプリカを作成・昇格してみた(齊藤弘樹)