この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

最初に書く

協栄情報の陸です。AWSの初心者です。この記事は、日々の学習と発生した問題を記録するために使用されます。記事の中に問題を解決するには遅すぎる場所があるかもしれませんが、解決策を知った後、問題に解決策を追加しますので、ご安心ください。

初めに

今日は、ネットワークACL、インターネットゲートウェイ、セキュリティグループの役割を整理します。 まずは下の図を見てみましょう。

図からわかるように、セキュリティグループはインスタンス上にあり、これは仮想ファイアウォールに相当します。 ネットワークACLは、インバウンドとアウトバウンドのトラフィックを管理するためにサブネットで使用されます。 一方、インターネットゲートウェイは、VPCと外部インターネットとの通信を管理します。 個人的には、VPCは大きな閉鎖された家に相当し、インターネットゲートウェイはこの家のドアに相当し、サブネットは家の中の各部屋に相当し、ネットワークACLは部屋のドアに相当し、セキュリティグループは部屋の中のコンピュータの起動パスワードに相当し、そのパスワードを知っている人だけが開けることができると考えています。 ここではEC2インスタンスとセキュリティグループをハイライトして説明します。

操作と説明

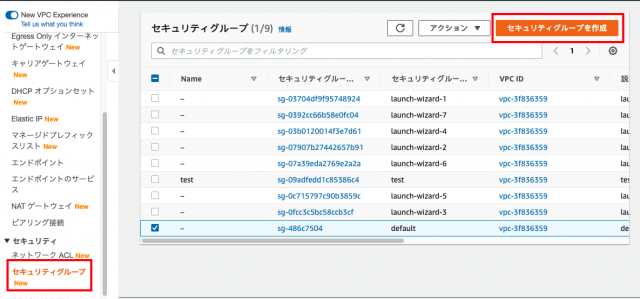

まずはセキュリティグループを作成します。

その後、情報を入力し、ここでは、すべてのインバウンドとアウトバウンドのルールを追加することなく、任意のルールなしでインバウンドをテストしようとしています。

EC2インスタンスを作成し、先ほど作成したセキュリティグループを選択します。

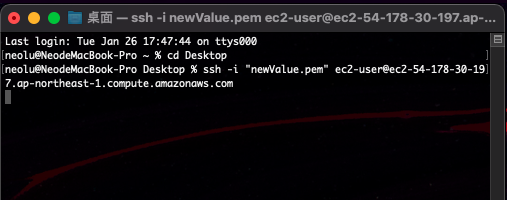

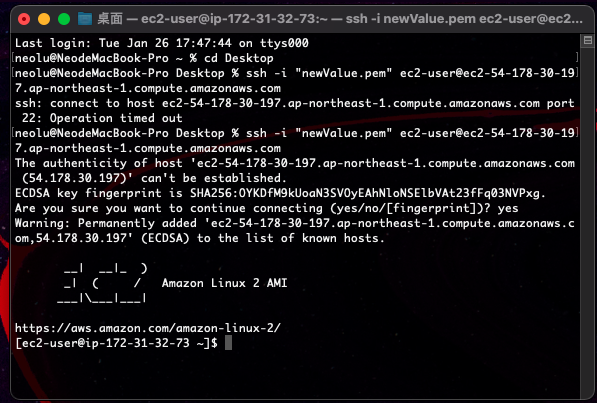

作成が完了したら、SSHでEC2インスタンスに接続してみましょう。

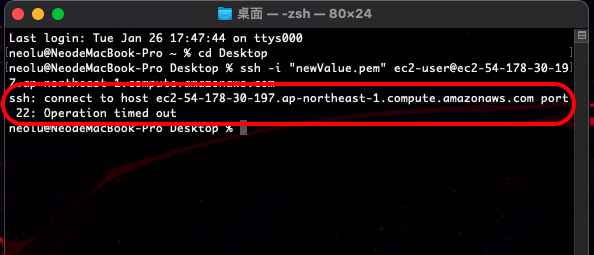

接続してはいけないとテストすると、接続のタイムアウトのプロンプトを返します。 ポートが開いていないからです。

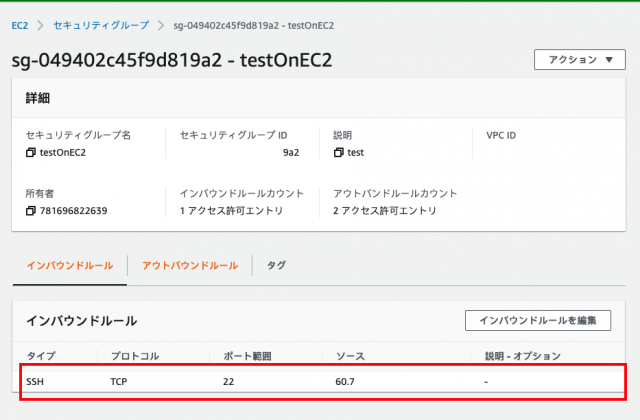

この時点でEC2インスタンスの詳細画面に戻ります。 このときに使用するセキュリティグループを選択します。

インバウンド画面をクリックして、ルールを追加します。 選択されたタイプはSSH方式で、選択されたソースは私のIPアドレスです。

再度SSHで接続し、インターフェース画面が表示されれば、セキュリティグループの設定が正常に行われていることが証明されます。

注意事項

1:テスト実行中に接続タイムアウト問題が発生した場合は、VPC関連のインバウンドを確認した方が良いでしょう。

2:VPC関連のインバウンドルールを追加する際、[送信元]を[任意の場所]に設定すると、インターネット全体に環境全体がさらされ、攻撃を受けやすくなります。

まとめ

改めてVPCの勉強をして、VPCのフレームワーク全体の基本的な理解はできましたが、VPCは複雑すぎて、VPCにおける各サービスの役割を把握するにはもっと努力が必要です。