この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

はじめに

2023/6/22(木)~6/23(金)に開催した【AWS DEV DAY TOKYO 2023】で現地参加したので、会場の雰囲気と勉強になったことをお伝え出来たらと思います。

開催場所

ベルサール渋谷ガーデン 1F・B1F

渋谷駅から徒歩15~20程でした。

受付

建物に入るとすぐに受付があり、事前に発行した受講票と身分証明書(自分は運転免許書)を提出し、数秒ほどで手続きは完了しました。

受付の方が受講表をネームホルダーへ入れてくれます。

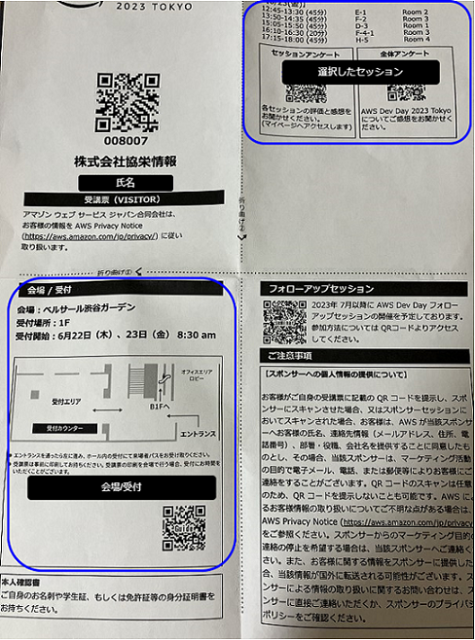

受講票には以下の記載があります。

- 社名

- 氏名

- 登録セッション

- 注意事項

↓受講票(受付前)

↓受講票(受付後)

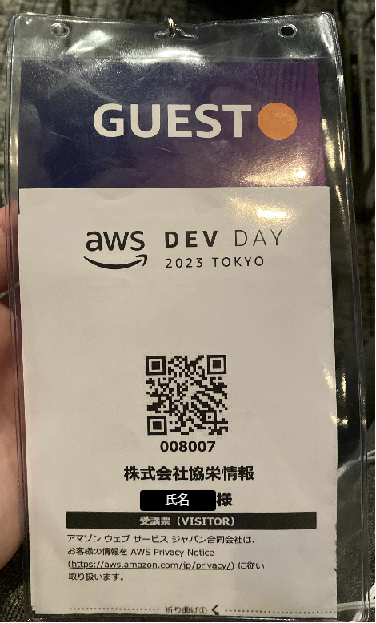

セッション会場

基本的には複数のセッションが同時刻に同じ会場で始まります。

なので、イヤホンとトランシーバーを利用して受講します。

トランシーバーのチャンネルは受講するセッション会場ごとに決まっているので、合わせると講義内容が聞こえます。

※イヤホンは会場内で配られていました。

会場には下の画像のような案内があるので、Roomナンバーを確認することで、迷わずにセッション会場へ行くことができました。

↓会場全体図

↓トランシーバー

↓会場の雰囲気(セッションによってはほぼ満席でした)

ネットワーキングエリア(展示エリア)

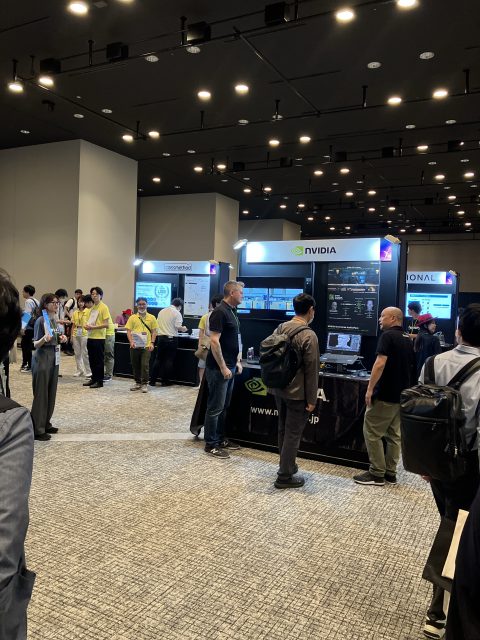

展示エリアではパートナー各社のソリューションが展示されており、活気溢れていました。

水やお菓子、エコバッグ、ステッカーなども配らていました。

↓ネットワーキングエリアの様子

↓ステッカー

学んだこと

いくつかセッションを受講した中で、「セキュリティ / ガバナンス系サービスを使った安全な Sandbox 環境の作り方」で学んだことを紹介したいと思います。

そもそもSandbox 環境とは

AWS上で実際にリソースに触れながら作成する実験・学習用の環境であり、公開されているチュートリアルや Workshop を実施する為に使用されます。

本番環境や開発環境とは別に存在し、本番環境とは接続されず、機密情報を持ち込まないことが重要です。

持ち込むと一気に必要なセキュリティやガバナンスレベルが上がります。

※workshopは、「aws workshop」とサイトで検索ができます。

Sandbox 環境の重要性

文章だけでなく視覚からの情報量の方が多く構造化しやすい為、基本的には机上で理解できなかった内容も理解できます。

AWSのサービスドキュメントやAWS認定資格の学習だけでは理解が難しい事も、サービス毎のチュートリアル/ワークショップを併用しながら、実際にマネジメントコンソールを操作することで理解が深まります。

Sandbox環境の課題

大きく分けると「コスト面」と「セキュリティ面」の2つの課題があります。

【コスト面】

意図しないコストが掛かってします。

原因としてはいくつか考えられます。

- インスタンス等リソースの削除寄れ

- リージョン間の価格の差異

- 意図せず最低コストが高いサービスを使用

※削除通れと合わさると高額になる

| 米国東部(バージニア北部) | 米国西部(オレゴン) | アジアパシフィック(東京) | アフリカ(ケープタウン) | |

|---|---|---|---|---|

| S3 標準(1GBあたり) | 0.023USD/GB | 0.023USD/GB | 0.025USD/GB | 0.0274USD/GB |

※参考資料

【セキュリティ面】

- 不適切なサービス利用によるインシデント。

- 機密情報の漏洩には繋がらなくとも、暗号通貨の採掘などに繋がる恐れもある。

しかし予防的統制を厳密しすぎると Sandbox 環境として学習ができず本来の目的に沿わない仕様となってしまいます。 - 可用性、追跡性の確保を重視することが大事。

予防的統制ではなく,発見的統制をメインにすることで、学習の為の自由度を維持することができる。 - 学習として非推奨なインシデントになりやすいアクションやサービスは利用不可とする。

これらを踏まえて実際に自分で Sandbox 環境を構築することで、後回しになりがちなセキュリティやオぺレーションのベースを作ることが出来ます。

構築に役立つサービス

Sandbox 環境の構築に役立つサービスを以下に記載しましたので、一つずつ簡単に説明をしていきます。

-

AWS Organizations:

複数のアカウントをまとめることで、本番環境や開発環境との分離や管理を行えます。 -

AWS Budgets:

予算管理のために予算額を設定し、コスト超過時に通知を受けることができます。

予測:このままいくと月末には XX USD

アクション:SCP(サービスコントロールポリシー)などを設定して、リソース作成等制限を行う。

AWS Organtzations と連携が可能です。 -

AWS Cost Anomaly Detection:

機械学習を用いてコストの異常を検知し、アラートを受けることができます。

AWS Organtzations と連携が可能です。 -

AWS IAM Identity Center (AWS Single Sign-On):

Organizatlon 内の複数アカウントに対して、シングルサインオンが可能です。

WebAuthn 対応の TouchID / Windows Hello カメラなどのMFAも可能です。 -

AWS GuardDuty:

セキュリティインシデントの検知と監視を行い、異常なアクティビティに対するアラートを受けることができます。

AWS アカウントの脅威を様々な情報ソースから機械学習を使って検知することができ、Organization 全体に有効化できます。 -

AWS CloudTrail:

AWSアカウント内でのアクションのログを記録し、追跡性やセキュリティを向上させます。

Sandbox 環境全体のトレーサビリティを確保するためのサービスとなります。

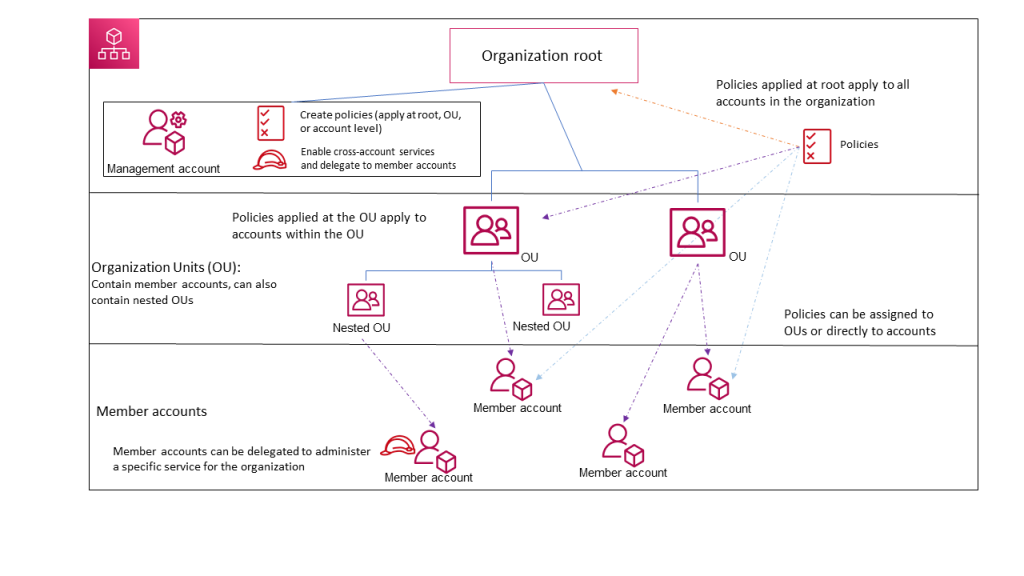

AWS Organizations のガバナンスモデル

管理アカウント:

Organization 又はメンバーアカウントの作成/削除/変更/招待をするために使用するアカウントです。

Organization 内の全ての請求は管理アカウント側に一括請求されます。

権限が強いものとなるため、Organizationの管理専用に使用することを推奨します。

OU(組織単位):

Organization 内のアカウントのコンテナ(グループ)し、単一の単位として管理できます。

最上部が ルートの階層ツリーを模擬した構造のアカウントや、ルート下に作られた組織単位を整理できます。各アカウントは、ルートに直接含めるか、階層内の OU のいずれかに配置することができます。

メンバーアカウント

Organization によって管理されるアカウントです。

Service Control Policy (SP)をアカウント又は OU にアタッチすることで、アカウント内のユーザやロールが使用可能なアクションやサービスを制御する事が出来ます。

※管理アカウントから実行するアクションは制御しない。

AWS Organizations を利用することでアカウントの作成閉鎖が容易になります。

アカウントを閉鎖することで、不要リソースを一括削除することが可能です。

ただし、アクティブなサブスクリプションがある場合は請求が継続します。

その他AWSセキュリティガバナンス系サービス

- AWS Config:

AWSリソースの設定を継続的にルールに従って評価、監査、審査するサービスです。 - AWS Security Hub:

セキュリティアラートを集約し、ベストプラクティスのチェックを行う体制管理サービスです。 - Amazon Macie:

機械学習とバターンマッチを利用してS3パケット内の機密データを検出、モニタリングし、適切な保護を支援するサービスです。 - AWS Cloudformation StackSets:

複数リージョン、アカウントにリソースを簡単に作成することが出来るサービスです。 - AWS Control Tower:

AWSのベストプラクティスに基づいたルールを設定し、安全なマルチアカウント AWS環境のセットアップと管理をするサービスです。

最後に

以上がAWS DEV DAY TOKYO 2023の雰囲気と、学んだことになります。

参加できなかった方にも何かしら届いたらなと思います。

【追記】

協栄情報では、社内でAWSを自由に検証できる環境があり、検証や調査をしながら技術力を高められる環境が整備されているので、興味のある方は是非HPよりご応募下さい。

採用ページ