この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので十分ご注意ください。

はじめに

皆様お疲れ様です。

今回はIAMユーザーを作成とIAM アクセスをアクティベートしていきたいと思います。

IAMユーザーとはAWSアカウントにログインするユーザーです。必要な権限をアタッチ(付与)して各サービスへのアクセス制御を行います。

AWSアカウントを作成すると最初にrootユーザーが作成されるのですが、基本的にはrootユーザーを使用しての作業は行いません。

最初に管理者権限を持つ(Administrator権限)ユーザーを作成し、そこから各作業者や工程、環境によってIAMユーザーを作成し業務に当たるのが一般的です。

目次

IAMユーザーの作成

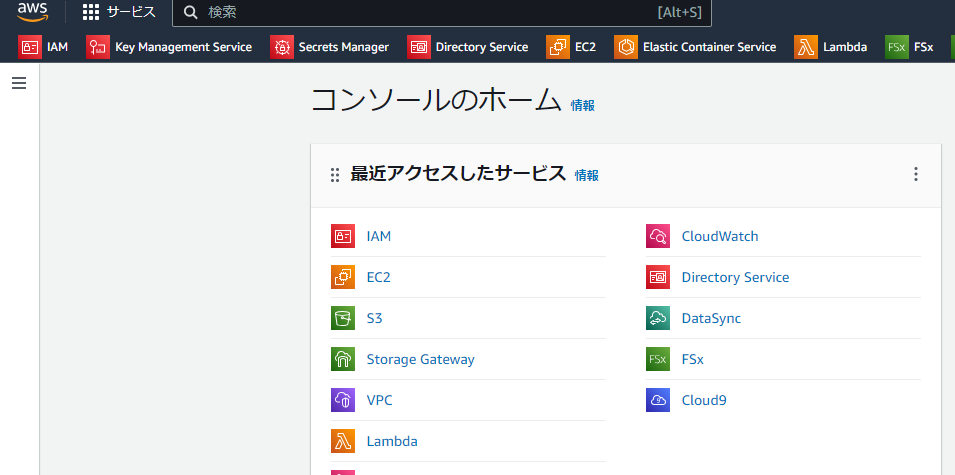

今回はAWSコンソール画面で作業していきたいと思います。

サインイン

まずAWSコンソールにサインインする必要があるので、こちらを参考にサインインしてください。

「AWSへのサインインの方法」

IAMユーザーの作成

-

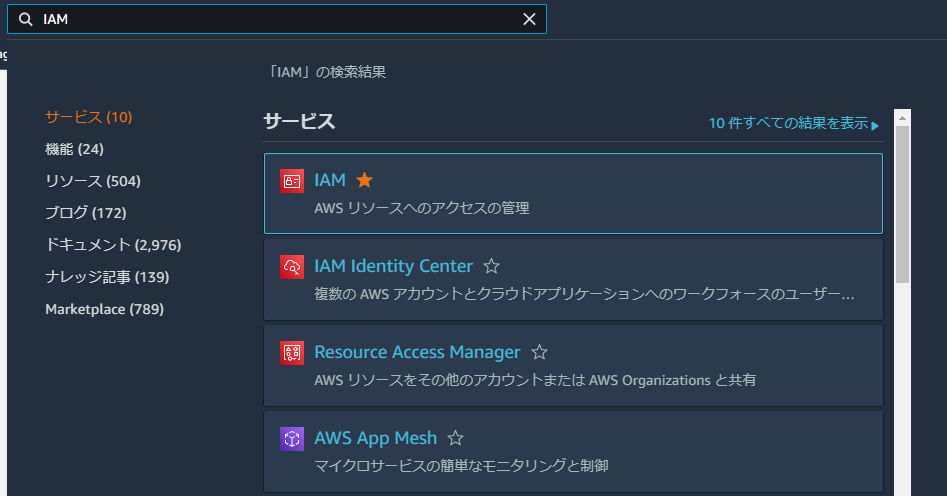

サインインできましたら、コンソール画面の検索バーにて「IAM」と検索してください。

-

IAMの画面が表示されたら、左ペインの「ユーザー」を押下します。

-

ユーザー画面の右側上部に「ユーザーの作成」がありますので押下します。

-

ユーザーの詳細ウィンドウで新しい任意のユーザー名を入力します。

-

「マネジメントコンソールへのユーザ―アクセスを提供する」にチェックを入れます。

-

コンソールパスワードは、「自動生成されたパスワード」を選択するか「カスタムユーザーパスワード」を選択して任意のパスワードを入力してください。

-

「ユーザーは次回のサインイン時に新しいパスワードを作成する必要があります」にチェックを入れ次へ。

(チェックを入れると自動的に「IAMUserChangePassword」ポリシーが付与されます。)

-

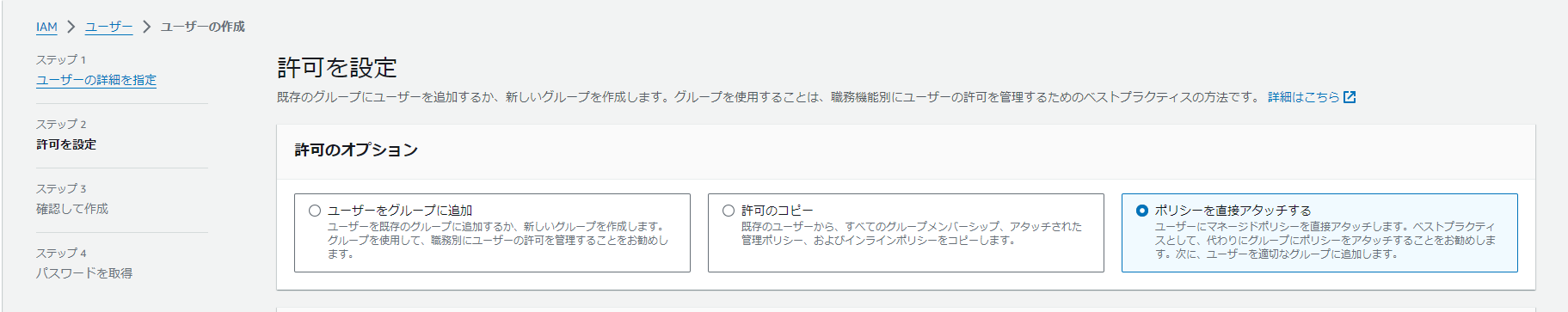

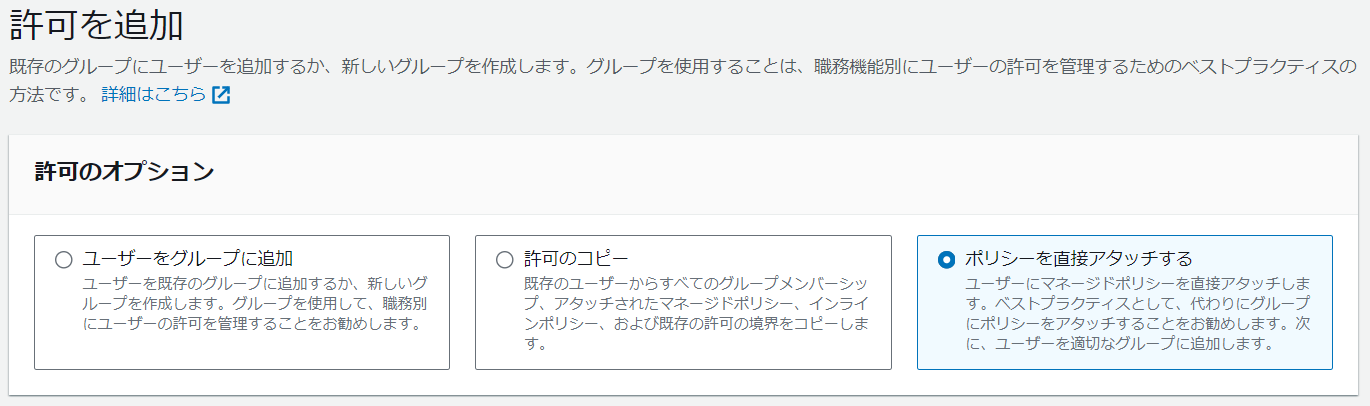

許可のオプションウィンドウで「ポリシーを直接アタッチする」を選択します。

その他のオプションは次の通りです。

「ユーザーをグループに追加」

部署ごとや業務ことにグループを作成しそのグループにIAMユーザーを入れます。そうすることで、グループで業務などで必要なポリシーを一括管理できます。

「許可のコピー」

既存のIAMユーザーのポリシーをコピーして作成します。

-

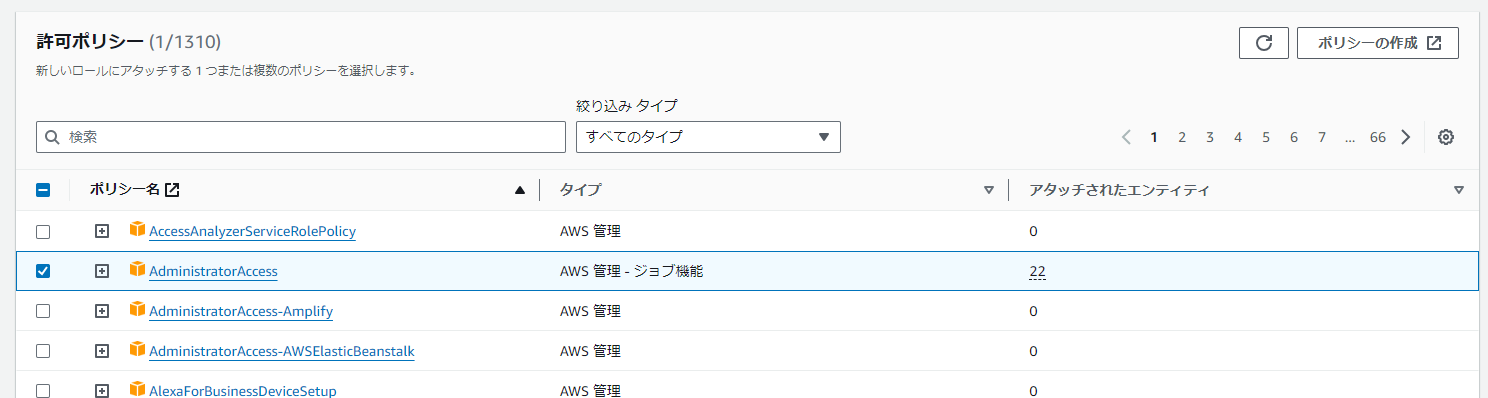

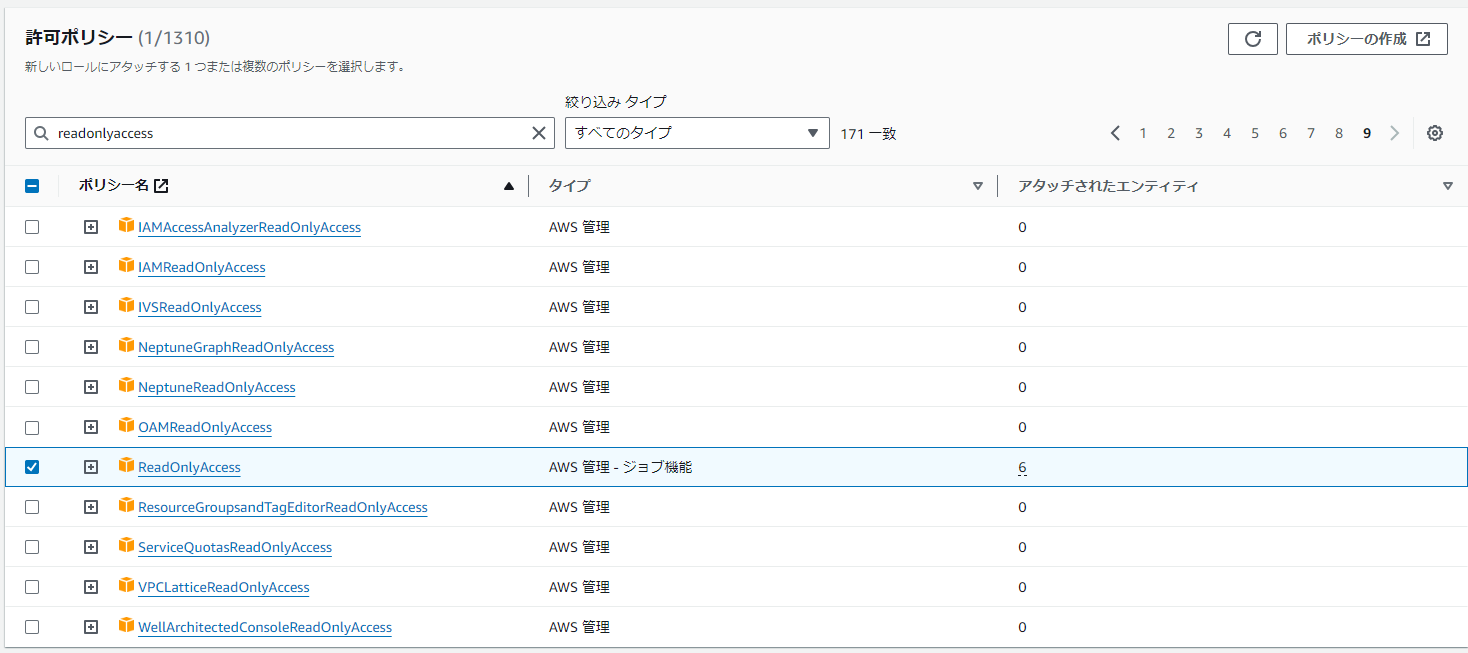

許可ポリシーウィンドウではIAMユーザーに付与する権限を自分で作成することも、AWSが作成したものを使用することもできます。

管理者権限を与えたいのであれば「AdministratorAccess」、読み取りだけ許可したいのであれば「ReadOnlyAccess」ポリシーにチェックを入れます。

-

許可の境界を設定-オプションは必須ではありません。下記のサイトに説明があるので参考にしてください。「IAM エンティティのアクセス許可境界」

AWS は、IAM エンティティ (ユーザーまたはロール) のアクセス許可の境界をサポートしています。アクセス許可の境界は、管理ポリシーを使用してアイデンティティベースのポリシーが IAM エンティティに付与できるアクセス許可の上限を設定する高度な機能です。エンティティのアクセス許可の境界により、エンティティは、アイデンティティベースのポリシーとそのアクセス許可の境界の両方で許可されているアクションのみを実行できます。 -

確認画面で、ユーザーの詳細や許可の概要を確認します。タグは必要であれば追加してください。問題なければ、「ユーザーの作成」を押下し作成します。

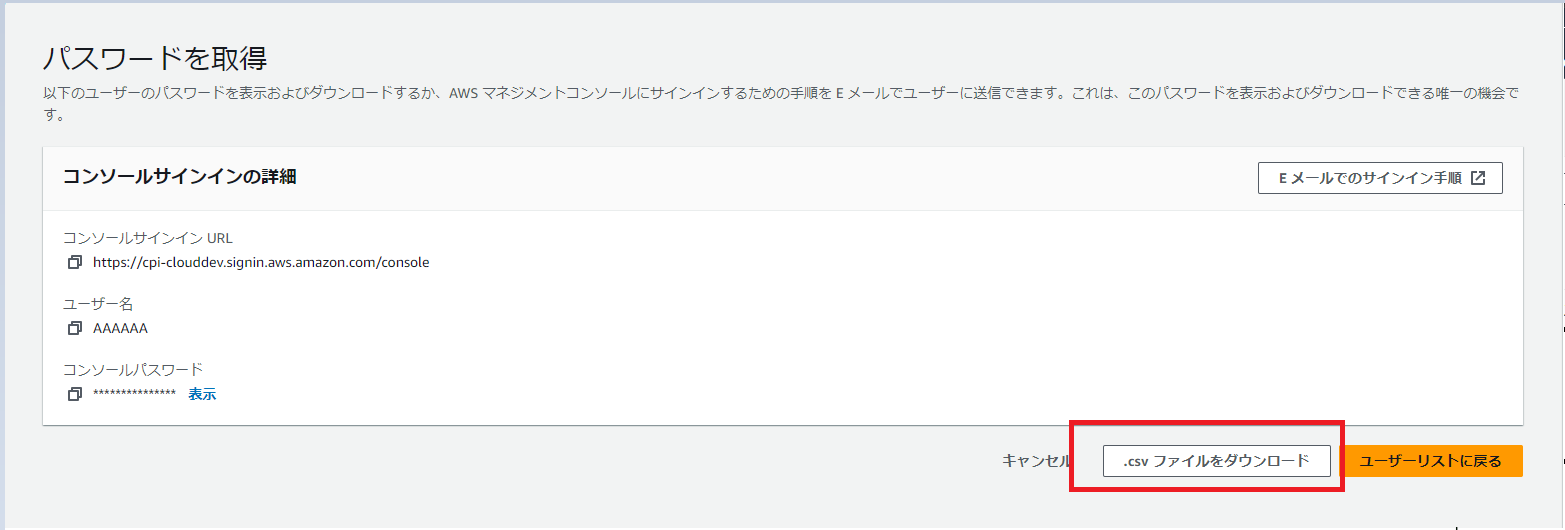

パスワードの取得

作成できたら、パスワード取得画面に遷移します。

「.csv ファイルをダウンロード」押下してください。そうすることでログインに必要なユーザー名、パスワード、コンソールサインインURL情報がダウンロードできます。わかりやすい場所に保管してください。(この情報はこの画面でしかダウンロードできないので注意してください。)

ログインしてみた

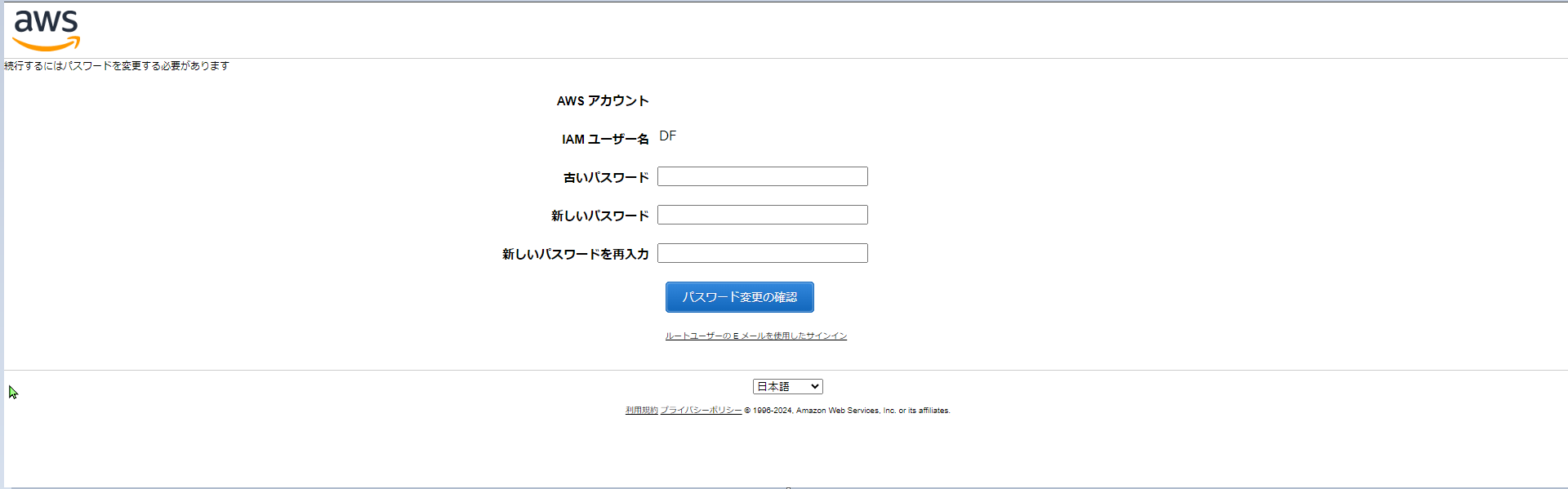

作成したIAMユーザーでAWSのコンソール画面にログインしてみたいと思います。

コンソールサインインURLをコピーして、ブラウザでペーストします。

ユーザー名とパスワードもコピペしてサインインを押下します。

パスワード変更画面が出るので任意のパスワードに変更して、「パスワード変更の確認」を押下します。

コンソール画面に入ることができました。

1度ログアウトしてみて変更したパスワードでログインしてみます。

変更したパスワードでもログインできました。

一般的なIAMユーザ作成手順はここで終わりです。

請求情報(cost explorer等)の利用権限をIAMユーザに付与した場合、続けて設定してください。

請求情報をIAMユーザーで参照するには(オプション)

先ほど作成したIAMユーザーで請求情報を確認してみたいと思います。

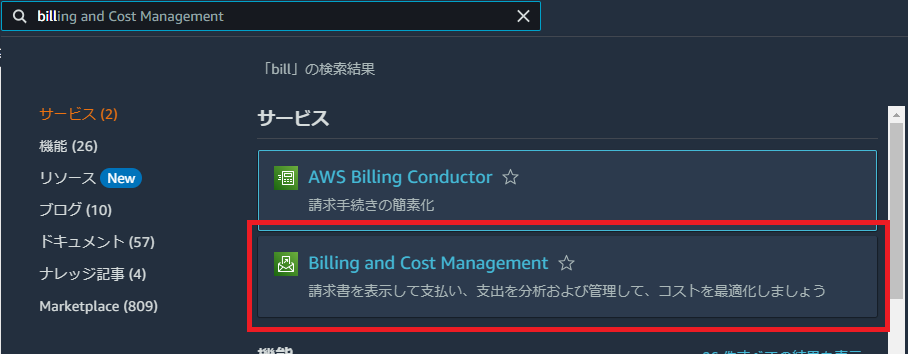

コンソール画面に「Billing」と入力すると下記のサービス「Billing and Cost Management」が出てくるので押下します。

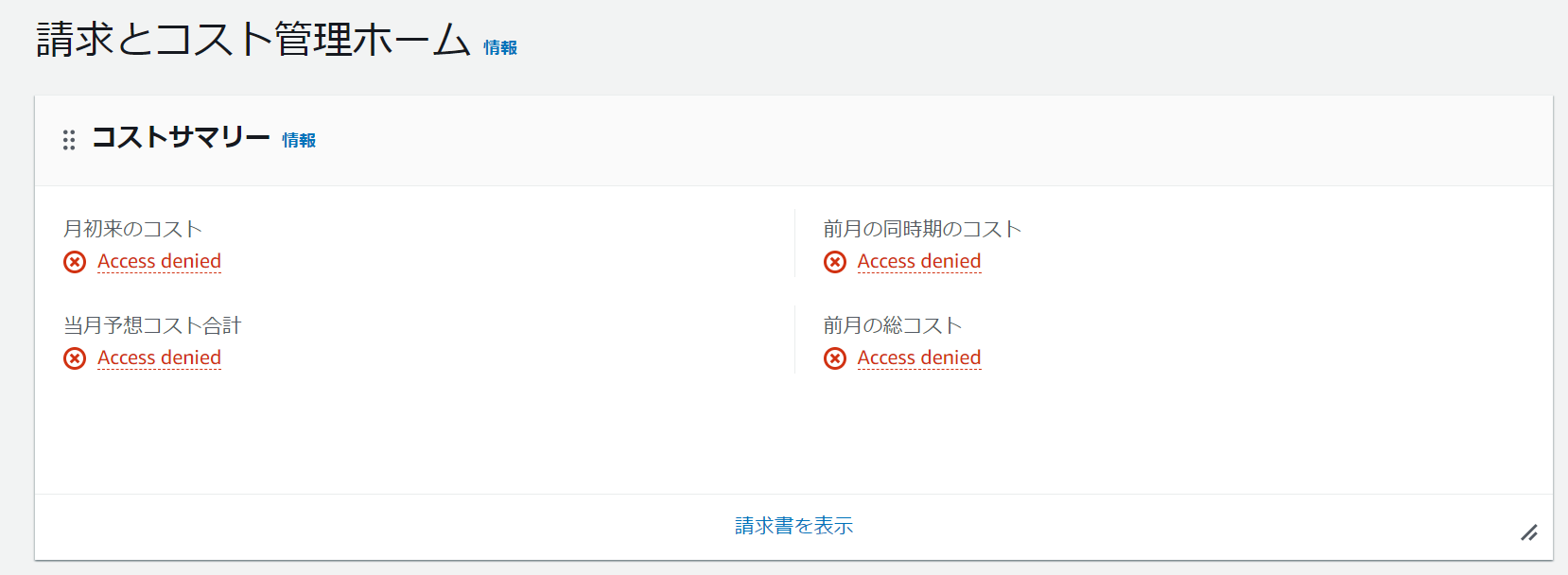

Billing and Cost Managementのサービスに飛ぶのでホームから確認してみましょう。

すると下記のように「Access denied」との文言(アクセス権限がない)が表示されます。

請求情報をIAMユーザーで参照するにはIAM アクセスをアクティベートしなければなりません。

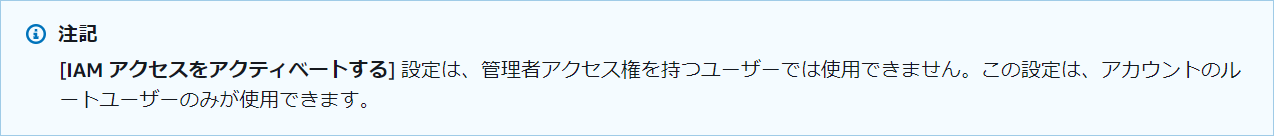

アクティベートするにはrootユーザーで設定しなければなりません。

「AWS公式ドキュメントから引用」

IAM アクセスをアクティベートすると何ができるのか

IAM アクセスをアクティベートすると下記のアクセスが可能になります。

主に請求情報へのアクセスです。

- AWS コスト異常検出、Savings Plans の概要、Savings Plans のインベントリ、Savings Plans の購入、Savings Plans カートのコンソール ページ

- AWS コンソールモバイルアプリケーションのコスト管理ビュー

- 請求およびコスト管理 SDK API (AWS コストエクスプローラー、AWS 予算、AWS コストと使用状況レポート API)

- AWS システムマネージャー アプリケーションマネージャー

IAM アクセスをアクティベートする手順

ここからはIAM アクセスをアクティベートする手順を記載していきます。

-

AWSマネジメントコンソールログイン画面へ行きrootユーザーでログインします。

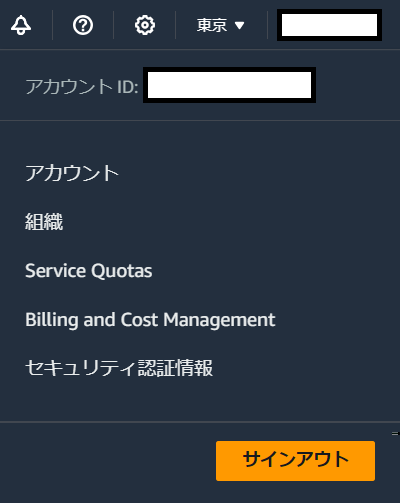

コンソール画面

-

アカウント名を押下し、「アカウント」を押下。

-

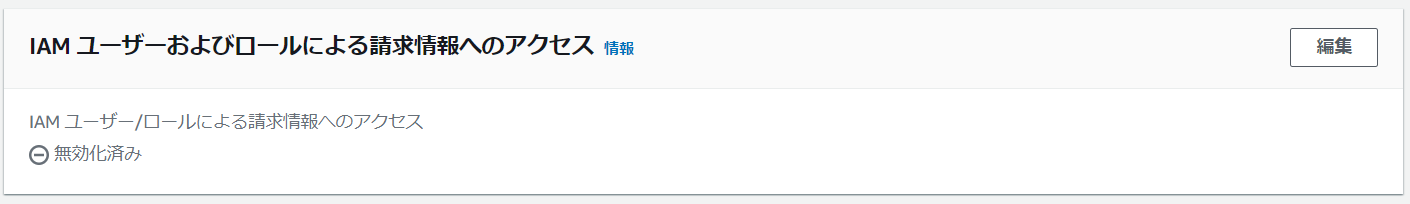

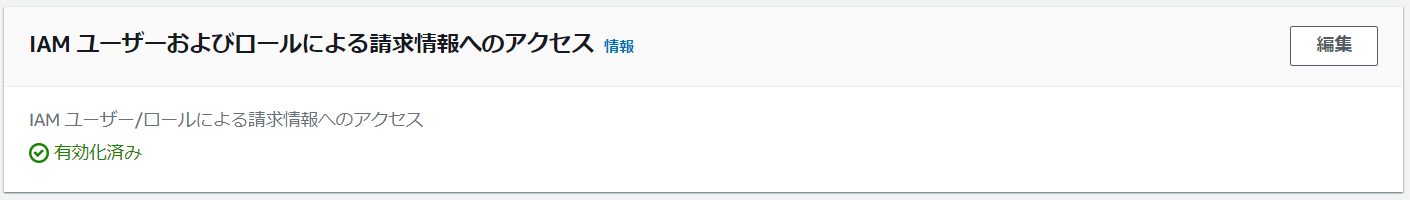

画面下部に行きますと「IAM ユーザーおよびロールによる請求情報へのアクセス」があるので、そこの編集を押下。

-

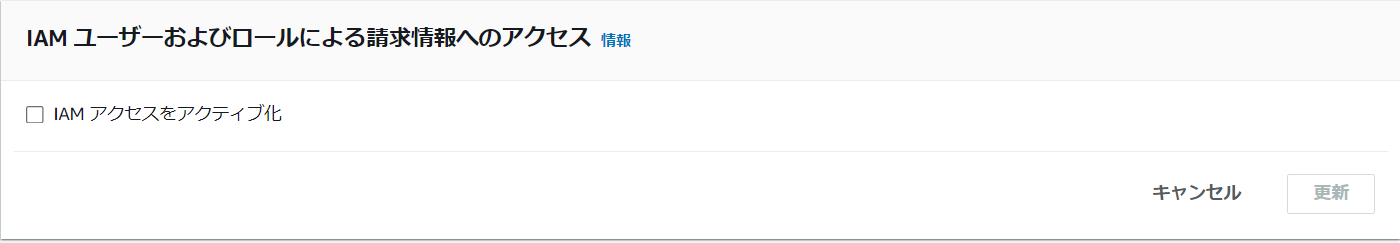

「IAMアクセスをアクティブ化」にチェックを入れ更新を押下。

-

有効化済みと出てきたら完了になります。

IAMポリシーの作成

請求情報にアクセスするにはIAMポリシーを追加する必要があります。

-

IAMのコンソール画面に行きます。

-

請求情報にアクセスさせたいユーザーを押下。

-

許可タブの「許可を追加」→「許可を追加」を押下。

-

許可のオプションで「ポリシーを直接アタッチする」を選択。

-

許可ポリシーの検索欄に「Billing」を入力します。

フルアクセス権限を与えるのであれば下記の赤枠をチェックを入れます。読み取り権限を与えるのであれば下記の黒枠をチェックを入れます。

-

確認画面で間違いなければ許可を追加を押下して完了です。

参考サイト

「IAM ユーザーの作成(コンソール)-AWSドキュメント」

「IAM エンティティのアクセス許可境界-AWSドキュメント」

「請求およびコスト管理コンソールへのアクセスを有効にする-AWSドキュメント」